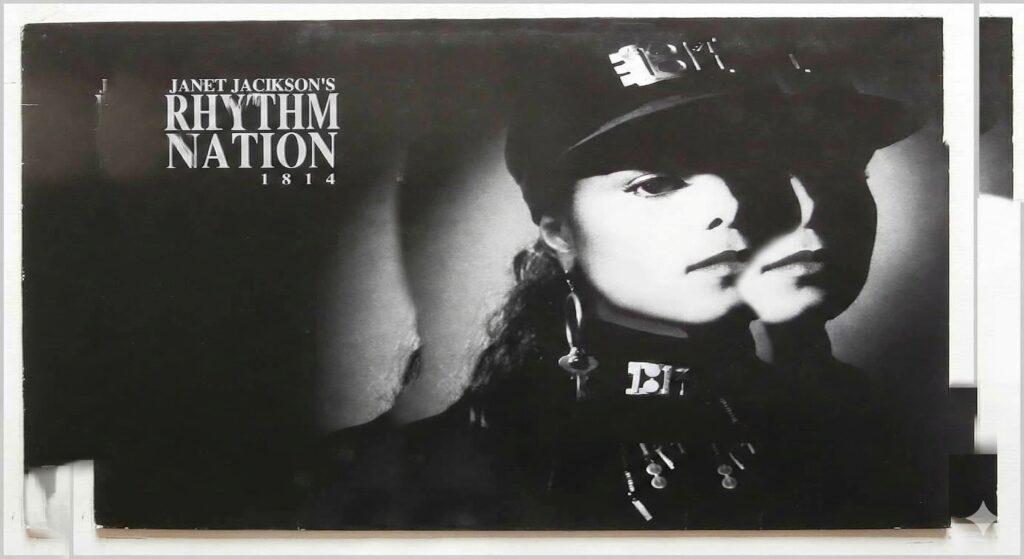

Dans un secteur habitué aux vulnérabilités logicielle, aux correctifs urgents et aux exploits à distance, CVE-2022-38392 se distingue encore comme une rareté qui, pourtant, délivre une leçon très sérieuse : parfois, le problème ne réside pas dans le code, mais dans l’interaction entre le monde numérique et le monde physique. Dans ce cas, le déclencheur n’était ni un paquet malveillant ni une faille d’authentification, mais un signal audio associé au clip vidéo Rhythm Nation (1989) de Janet Jackson.

Cette histoire, qui a débuté comme une anecdote technique rapportée par Microsoft, a finalement été formellement inscrite dans la Base de Données Nationale de Vulnérabilités (NVD) avec une description inhabituelle pour un CVE classique : « certains disques durs à 5400 RPM (…) permettent à des attaquants physiquement proches de provoquer un déni de service en utilisant une attaque par résonance de fréquence avec le signal audio de la vidéo musicale ». En langage opérationnel : si un appareil vulnérable se trouvait à proximité du son, il pouvait entraîner une panne du stockage et un blocage du système.

Un CVE avec « accès physique » et un impact réel sur la disponibilité

Selon l’enregistrement de la NVD, CVE-2022-38392 constitue une vulnérabilité de déni de service (DoS). La clé réside dans son vecteur : l’attaque nécessite une proximité physique, sans besoin de privilèges, et, en termes de complexité, elle est considérée comme relativement simple une fois le déclencheur connu. La fiche mentionne également un indice surprenant pour une vulnérabilité si particulière : une puntuation CVSS 3.1 de 5,3 (MOYENNE), avec un impact élevé sur la disponibilité.

Cependant, la NVD émet une mise en garde importante : faute d’informations publiques détaillées sur des produits spécifiques, aucune configuration CPE précise n’est attribuée. Autrement dit, le phénomène et ses effets sont connus, mais il n’existe pas d’inventaire public exhaustif des modèles affectés. La description mentionne un « produit signalé » (Seagate STDT4000100, avec un identifiant associé), sans en faire une liste exhaustive.

Découverte : support de Windows XP et un laboratoire peu engageant

La partie la plus connue de l’histoire a été racontée par Raymond Chen, ingénieur chez Microsoft, dans The Old New Thing. L’anecdote se déroule durant la période de support de Windows XP, lorsqu’un grand fabricant a constaté que la lecture du clip vidéo Rhythm Nation pouvait bloquer certains ordinateurs portables. Ce qui a été encore plus déconcertant, c’est qu’au cours de l’enquête, il a été observé que le problème pouvait se reproduire même avec des équipements proches, y compris des modèles concurrents, simplement par exposition au son.

Le mécanisme, expliqué de manière pédagogique mais avec un fond physique, pointe vers la résonance : certaines fréquences présentes dans le son correspondaient à une fréquence naturelle de composants internes de certains disques durs mécaniques tournant à 5400 RPM. Ces vibrations supplémentaires suffisaient à provoquer des erreurs de lecture/écriture et à dégrader le fonctionnement du stockage au point que le système d’exploitation finissait par échouer. Concrètement, il s’agissait d’un DoS « acoustique » : aucune donnée n’était volée, mais le système pouvait tomber en panne.

La solution : un filtre audio devenu « pièce permanente »

Dans le domaine de la cybersécurité, certaines vulnérabilités se corrigent par un correctif logiciel, d’autres par une modification de configuration, et d’autres encore par un remplacement matériel. Dans ce cas précis, la mitigation a été aussi simple que surprenante : le fabricant a intégré un filtre dans la chaîne audio capable de détecter et d’éliminer la fréquence problématique lors de la lecture.

Ce détail a connu une seconde vie en 2025, lorsque Chen a élargi l’histoire : ce filtre (techniquement un Audio Processing Object, APO) aurait continué d’être présent au moins jusqu’à Windows 7. À cette étape, Microsoft a imposé une règle permettant aux utilisateurs de désactiver les APO (« améliorations audio »), mais le fournisseur a demandé une exception, arguant que désactiver ce filtre pouvait entraîner des dommages physiques ou des défaillances liées au même phénomène de résonance. Selon ses dires, Microsoft aurait accordé cette exception, et l’APO restait activé même si l’utilisateur tentait de désactiver les améliorations audio.

Ce volet de l’affaire est important car il illustre un pattern très actuel : les mitigations de bas niveau, lorsqu’elles protègent contre des problèmes difficiles à diagnostiquer, ont tendance à rester invisibles durant des années. Avec le temps, elles deviennent des règles héritées que peu comprennent, mais qui restent en place parce qu’en les supprimant, on risquerait de rouvrir un danger étrange et coûteux.

Une menace réelle aujourd’hui ? Pratiquement aucune, mais la leçon demeure

En termes de risque contemporain, CVE-2022-38392 est davantage une pièce de musée qu’une menace quotidienne. La majorité des ordinateurs portables modernes utilisent des SSD, qui n’ont ni plateaux tournants ni têtes susceptibles à la résonance de la même façon. De plus, le type d’attaque décrit (proximité physique + audio précis) ne correspond pas au profil des menaces principales actuelles.

Mais l’oublier comme simple curiosité serait passer à côté du point essentiel : cette affaire prouve que la surface d’attaque ne se limite pas au logiciel. Il existe des vulnérabilités où la vibration, la température, l’acoustique, les interférences ou encore les conditions environnementales jouent un rôle déterminant. Pour les équipements anciens — encore utilisés dans certains secteurs aux cycles longs — ou pour des environnements où le hardware fonctionne à ses limites, cet épisode constitue un rappel : sécurité et résilience dépendent aussi de la physique, des matériaux et du design.

À une époque où l’industrie évoque souveraineté technologique, chaîne d’approvisionnement et risques matériels, le « CVE de Janet Jackson » demeure une anecdote facilement racontable mais difficile à oublier. Et peut-être parce qu’elle est si illustratrice : elle pousse à penser en termes de menaces qui n’arrivent pas par Internet, mais par l’air.

Questions fréquentes

Qu’est-ce exactement que CVE-2022-38392 ?

Une vulnérabilité DoS référencée dans la NVD : certains disques durs mécaniques à 5400 RPM pouvaient tomber en panne et bloquer le système via une attaque par résonance activée par le signal audio du clip Rhythm Nation.

Pourquoi la NVD indique que l’attaquant doit être « physiquement proche » ?

Parce que le vecteur n’est pas distant : l’audio doit impacter le matériel cible par proximité (son audible à proximité), faisant dépendre l’attaque de l’environnement physique.

Comment la vulnérabilité a-t-elle été atténuée concrètement ?

Selon Microsoft, par l’ajout d’un filtre dans la chaîne audio (APO) qui supprimait la fréquence problématique lors de la lecture, conservé actif plusieurs années.

Est-ce qu’un phénomène similaire peut survenir avec du matériel moderne ?

Le cas précis concerne les disques durs mécaniques et des résonances spécifiques. Avec des SSD, le risque est fortement réduit, mais cette histoire rappelle que les vecteurs physiques (vibration, interférences, etc.) peuvent affecter aussi des systèmes actuels dans certaines conditions.

source : Open Security