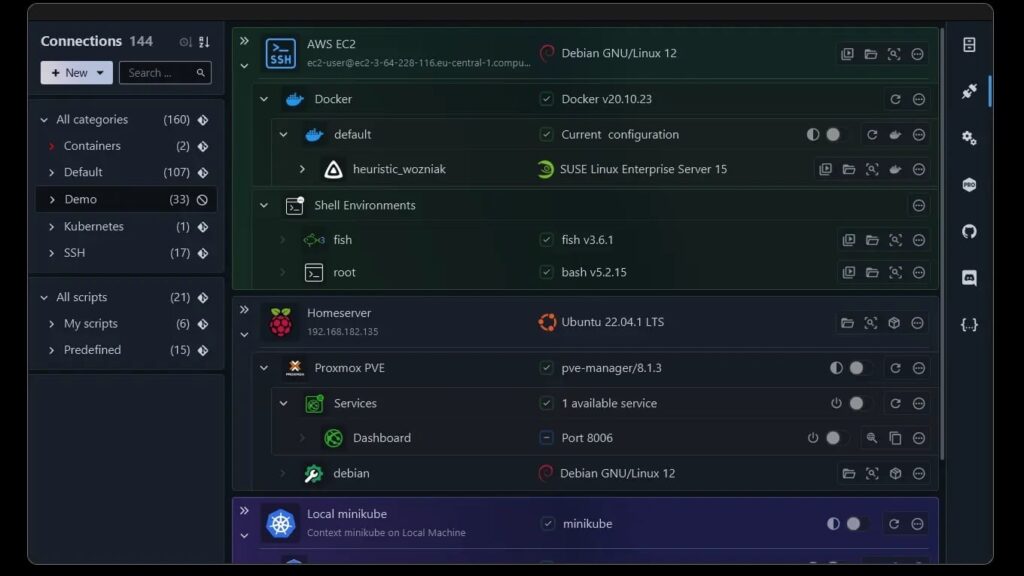

Dans presque toutes les équipes opérationnelles, on retrouve la même scène : une douzaine (ou des centaines) de connexions SSH réparties entre bastions, sauts intermédiaires, machines virtuelles, conteneurs, clusters et environnements Windows, gérées à coups d’historique, de notes et d’onglets. Dans ce contexte, XPipe s’impose avec une proposition remarquablement novatrice : il ne vise pas à remplacer les outils de l’administrateur système, mais à les réunir sous un « hub » local permettant de lancer des sessions, de transférer des fichiers, d’ouvrir des tunnels et d’exécuter des actions sur une infrastructure hétérogène, depuis un seul point d’accès.

L’idée est simple : gérer les connexions et flux de travail liés à l’infrastructure directement depuis le bureau, sans installer d’agents ni composants sur les systèmes distants. XPipe s’appuie sur tes programmes en ligne de commande (par exemple OpenSSH, Docker, kubectl ou outils de virtualisation) et orchestre tout « au dessus », connectant terminal, éditeur, navigateur et clients RDP/VNC comme des pièces d’une même opération.

Qu’est-ce exactement que XPipe (et pourquoi ce n’est pas « un autre client SSH »)

XPipe se définit comme un « point central de connexion » : un hub permettant d’inventorier, d’organiser des connexions et de les lancer d’un clic dans ton terminal préféré, tout en restant compatible avec les configurations SSH existantes, les agents, jump servers, tunnels, authentification avancée, et plus encore.

La différence réside dans l’approche. Au lieu de construire une solution unique qui remplace ta boîte à outils, XPipe cherche à connecter des outils déjà installés :

- Lanceur de terminal : ouvre des sessions dans l’émulateur que tu utilises déjà.

- Gestionnaire de tunnels : ouvre des ports vers ta machine locale pour des services distants, avec une automatisation adaptée à une utilisation quotidienne.

- Intégrations : conteneurs (Docker/Podman/LXD/incus), Kubernetes, VMs (Proxmox, VMware, Hyper-V, KVM), et également environnements comme WSL ou sessions distantes PowerShell/WinRM.

- Actions rapides : tâches classiques comme démarrer/arrêter des conteneurs ou accès contextuels selon le type de système.

Pour un administrateur système, la promesse n’est pas de « faire de la magie », mais de réduire les frictions : moins de sauts mentaux, moins de scripts dispersés, moins de questions du type « Où était cette machine ? »

L’aspect technique clé : des connexions « basées shell » plutôt que des protocoles rigides

Beaucoup de gestionnaires graphiques de serveurs tournent autour de SFTP/SCP. Ça fonctionne… jusqu’à ce que ça ne fonctionne plus : conteneurs sans SSH, environnements restreints, systèmes où l’on ne veut (ou ne peut) pas faire fonctionner un service SFTP, ou simplement des sessions où il faut élever des privilèges sans ouvrir une nouvelle connexion.

XPipe mise sur une approche shell-based : lancer des processus locaux (par exemple ssh user@host, docker exec…) et communiquer avec eux via stdin/stdout/stderr. En somme, déléguer la connectivité aux outils existants et s’adapter à ce qui est disponible sur chaque destination.

Ce choix a deux implications concrètes :

- Aucune configuration distante requise : pas besoin d’un « agent XPipe » à déployer sur chaque hôte.

- Capacité à couvrir des scénarios complexes : par exemple, gérer un conteneur au sein d’une VM accessible uniquement via un bastion, tout en conservant une logique de « connexion en chaîne » intégrée dans la même expérience.

Un gestionnaire de fichiers pensé pour les professionnels (sans batailler avec les permissions)

Autre point où XPipe tente de se démarquer : le explorateur de fichiers distant. Plutôt que de s’appuyer exclusivement sur SFTP/SCP, il se contente d’un shell et d’utilitaires de base sous Linux/macOS (et PowerShell sous Windows) pour naviguer et opérer. Selon sa documentation, cela permet aussi de élever les opérations dans la même session si un sudo est disponible, évitant ainsi le classique « j’ai modifié le fichier mais je ne peux pas l’enregistrer » qui oblige à des contorsions.

De plus, XPipe s’appuie sur l’approche « vos outils d’abord » : si vous éditez avec VS Code, Cursor ou un autre éditeur local, le flux cherche à l’intégrer plutôt que de vous obliger à modifier dans l’outil lui-même.

Tunnels et applications distantes sans ouvrir des ports « pour le plaisir »

Dans les environnements réels, la moitié du risque et de la facilité opérationnelle réside dans l’exposition de services. XPipe va à l’encontre : tunnélisation automatique vers le bureau pour tous les services distants, et lancement de clients (RDP/VNC/X11 forwarding) utilisant SSH comme transport lorsque c’est pertinent.

Cela est particulièrement utile pour :

- les panneaux web internes (Prometheus, Grafana, interfaces de stockage)

- les consoles de services dans des conteneurs

- les administrations ponctuelles de machines Windows via RDP sans ouvrir le port 3389 au public

Synchronisation du « coffre-fort » avec Git : gestionnaire d’inventaire comme du code (presque)

Une des idées innovantes d’XPipe concerne la sauvegarde et la portabilité : au lieu du traditionnel « exporter/importer la configuration », il propose d’utiliser Git comme mécanisme natif de synchronisation du « coffre-fort » de connexions, avec commits et gestion des versions.

Ce modèle séduit particulièrement les équipes techniques car :

- il permet d’avoir un historique des changements (« qui a modifié cette connexion ? »)

- il facilite la réplication de l’environnement sur plusieurs machines

- il ouvre la voie à la collaboration (avec quelques règles de permission)

Sécurité : modèle local, open-core et chiffrement du coffre

Compte tenu de la nature des données gérées (hôtes, utilisateurs, clés, secrets), la question de la sécurité est primordiale. Selon sa documentation, XPipe adopte un modèle de client « riche » (sur desktop) où les données sont stockées et utilisées localement, dans un environnement contrôlé par l’utilisateur, sans dépendance obligatoire à un service externe recevant les connexions.

Il précise également être un projet open-core : le noyau est disponible sur GitHub sous Licence Apache 2.0, tandis que certaines fonctionnalités de ses plans payants ne sont pas open source.

Lorsque l’utilisateur choisit de stocker des secrets dans XPipe, la documentation indique un chiffrement avec AES-128-GCM et une dérivation de clé basée sur une phrase secrète (PBKDF avec HMAC-SHA-256), avec aussi des options pour ne pas stocker de secrets (utilisation de gestionnaires externes ou saisie à la demande). Il est aussi question de support pour smartcards et clés FIDO2 pour l’authentification.

Enfin, pour les environnements d’entreprise, XPipe explique que les connexions dépendent de la sécurité des outils sous-jacents (par exemple, votre ssh), et que la validation des licences via leur API a lieu uniquement si vous utilisez une édition avec licence payante ; des options de licences hors ligne pour les environnements isolés sont aussi mentionnées.

Cas d’usage où XPipe s’intègre particulièrement bien

Pour les profils techniques et systémiques, XPipe n’est pas destiné à devenir « l’outil universel », mais il s’adapte très bien à plusieurs scénarios courants :

- Gestion quotidienne de grandes flottes : beaucoup de connexions, de sauts, et d’environnements mélangés.

- Équipes opérant en terminal + éditeur : et souhaitant une couche d’organisation et d’automatisation sans changer leur habitude.

- Infrastructures hybrides : Proxmox + conteneurs + Kubernetes + VMs dispersées, tout au même tableau.

- Opérations avec bastions : quand le « chemin » fait partie du problème (jump hosts, tunnels, accès indirects).

- Homelab sérieux ou environnements de laboratoire : où l’inventaire évolue et où la rigueur est appréciée.

Options et déploiement : de la Community aux équipes

Sur la page de tarification, XPipe propose une version Community (gratuite) et plusieurs plans payants destinés à des profils individuels ou à des entreprises ; par exemple, des plans comme « Homelab », « Professional » et « Enterprise » avec des tarifs mensuels par utilisateur en dollars au moment de la consultation.

De plus, XPipe met en avant une option Webtop : un bureau accessible via navigateur, pouvant s’exécuter dans un conteneur, pensé pour emporter son bureau quand on n’est pas à sa station (même si l’approche globale reste « local-first »).

Questions fréquentes

Est-ce qu’XPipe remplace mon client SSH ou mon terminal ?

Pas nécessairement. Il agit comme un « hub » qui lance tes connexions en utilisant tes outils existants (par exemple, OpenSSH et ton émulateur préféré).

Peut-on utiliser XPipe pour gérer des conteneurs ou VMs sans SSH interne ?

Oui, c’est l’un de ses axes : travailler « sur le shell » avec des outils comme docker exec, ainsi qu’avec des intégrations pour les conteneurs et la virtualisation.

Est-il sûr de stocker des mots de passe et clés dans XPipe ?

La documentation évoque le chiffrement du coffre-fort et des alternatives pour ne pas stocker de secrets (utiliser des gestionnaires externes ou les saisir à la connexion), en plus du support pour l’authentification par hardware (FIDO2/smartcards).

Comment partager l’inventaire de connexions entre plusieurs machines ?

XPipe propose une synchronisation du coffre via un dépôt Git distant, avec chiffrement des données sensibles lorsqu’elles sont stockées en secrets gérés.