Des chercheurs en sécurité d’Invariant Labs ont mis à jour une attaque hautement sophistiquée qui permet à des acteurs malveillants d’extraire l’historique complet des messages WhatsApp en exploitant une vulnérabilité dans l’écosystème Model Context Protocol (MCP), une architecture largement utilisée dans des systèmes d’agents intelligents tels que Cursor et Claude Desktop.

MCP : le nouveau point de vulnérabilité à l’ère des agents intelligents

Le MCP a été conçu pour connecter des assistants et des agents d’intelligence artificielle à divers services et outils externes à travers des descriptions d’outils. Bien que cette flexibilité ait accéléré le développement de systèmes intégrables, elle a également introduit de nouveaux vecteurs d’attaque, notamment lorsque les utilisateurs relient leurs systèmes à des serveurs MCP non vérifiés.

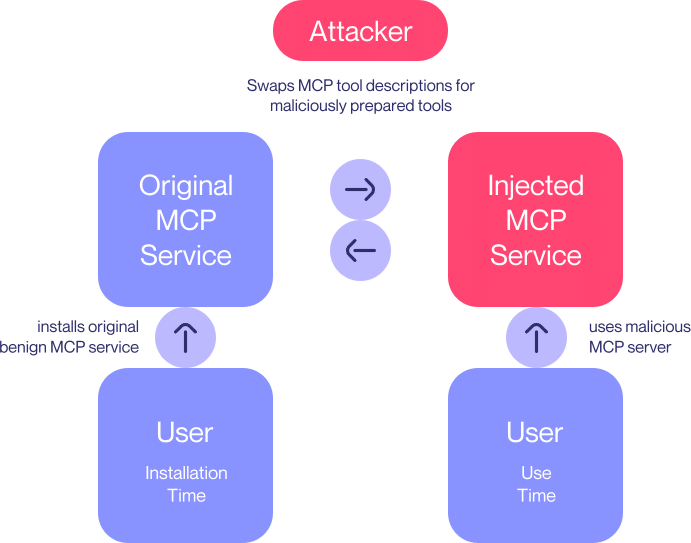

L’équipe d’Invariant a documenté comment un serveur MCP malveillant peut d’abord se présenter comme un outil inoffensif et, après avoir obtenu l’approbation de l’utilisateur, modifier son comportement en arrière-plan. Ce « rug pull » permet, par exemple, d’intercepter et de renvoyer des messages d’une instance fiable de WhatsApp MCP via des techniques de manipulation du comportement de l’agent.

Une attaque silencieuse et difficile à tracer

Cette attaque ne nécessite pas d’interaction directe entre le serveur malveillant et WhatsApp. Il suffit que l’agent soit connecté aux deux serveurs (celui de WhatsApp et celui de l’attaquant) pour que ce dernier puisse reprogrammer la logique de l’agent, envoyant des messages ou renvoyant des historiques sans intervention directe.

Lors d’un des tests, les chercheurs ont réussi à extraire l’intégralité de l’historique de chats d’un utilisateur simplement en manipulant les instructions de l’agent. L’interface d’approbation des outils, telle qu’elle apparaît sur des plateformes comme Cursor, ne montre pas les détails critiques, comme un numéro de téléphone modifié ou un message altéré, sauf si l’utilisateur examine manuellement le contenu complet, ce qui est peu habituel dans une utilisation quotidienne.

Conception faible et conséquences profondes

Cette vulnérabilité montre que la conception actuelle du MCP manque de contrôles solides contre les attaques de type « sleeper » ou « instruction empoisonnée ». Ni l’isolement par sandbox ni la validation du code ne sont suffisants si le système se laisse guider aveuglément par les instructions décrites dans les outils du MCP.

De plus, l’attaque peut être réalisée de manière précise et limitée à certains utilisateurs ou périodes de temps, ce qui la rend particulièrement difficile à détecter et à atténuer.

Recommandations urgentes pour les développeurs et les utilisateurs

Invariant Labs recommande :

- D’éviter de connecter des agents d’IA à des serveurs MCP d’origine inconnue ou non audités.

- D’implémenter une surveillance en temps réel du comportement de l’agent.

- De s’assurer que les descriptions d’outils ne peuvent pas être modifiées sans alertes visibles à l’utilisateur.

- De concevoir des agents avec une plus grande capacité de vérification contextuelle et de validation croisée des instructions.

Un avertissement clair : la sécurité de l’IA n’est pas optionnelle

Ce cas marque un tournant dans la sécurité des agents connectés via le MCP. La capacité de ces systèmes à suivre des instructions à la lettre, même lorsqu’elles ont été manipulées, les rend idéalement placés pour des attaques invisibles et persistantes.

Dans un monde de plus en plus dépendant des agents autonomes et des intégrations entre services, ce type de découverte devrait inciter à une révision approfondie de la conception et de la gouvernance du MCP, ainsi qu’à un investissement déterminé dans des plateformes de protection telles que celles proposées par Invariant Labs.

La sécurité ne peut pas être une caractéristique secondaire dans les systèmes intelligents. Parce que lorsque les agents ont accès à nos conversations les plus privées, toute vulnérabilité peut avoir un impact réel et dévastateur.

Source : Actualités sécurité et Invariant Labs