Lorsque une personne ouvre une page web, elle ne télécharge pas seulement du contenu : en quelques millisecondes, elle fournit également un portrait technique précis de son appareil, de son environnement et de sa manière de naviguer. Et tout cela se produit sans cliquer sur « Accepter les cookies », sans se connecter et, bien souvent, même en mode privé.

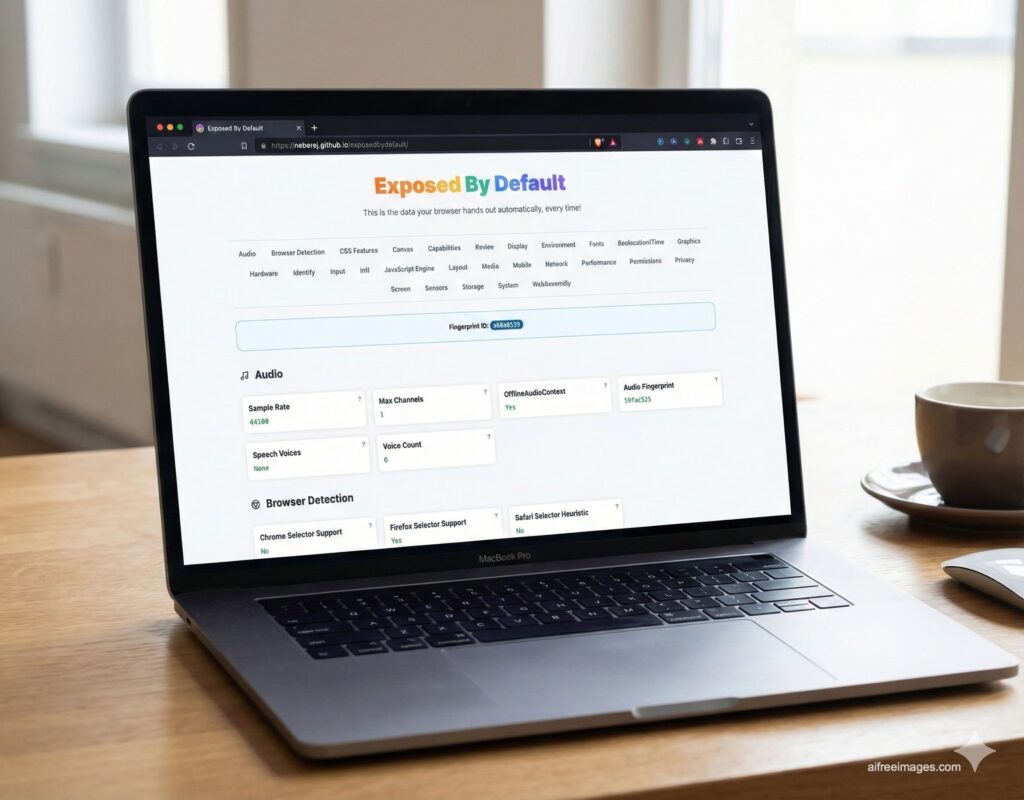

Une démonstration récente en open source, Exposed by Default, le montre de façon brutale : il suffit d’entrer pour voir défiler à l’écran des dizaines de paramètres que le navigateur révèle automatiquement. Le résultat final est une empreinte numérique presque unique, capable de distinguer un appareil parmi des millions, idéale pour alimenter des systèmes de publicité, d’analyse avancée ou de profils de risque.

Bien plus que des cookies : le fingerprinting comme nouvelle pièce d’identité

Depuis des années, la conversation sur la vie privée se concentre sur les cookies tiers. Mais le secteur publicitaire et les grandes plateformes jouent désormais dans une autre catégorie : le browser fingerprinting.

Le concept est simple et inquiétant à la fois. Au lieu de stocker un identifiant sur votre appareil (cookie), le web mesure comment est votre navigateur et votre environnement :

- Modèle de CPU et architecture (ARM ou x86_64), nombre de cœurs et mémoire approximative.

- Résolution d’écran, taille de la fenêtre, densité de pixels, ratio d’aspect.

- Ensemble de polices installées et leurs métriques internes.

- Fuseau horaire, langue du système, format des nombres et des dates.

- Capacités multimédia (codecs comme AV1, HEVC ou VP9).

- Comportement du moteur JavaScript lors de petits tests de performance.

- Détails graphiques du Canvas et du WebGL (comment un même objet est dessiné sur votre GPU spécifique).

- State des permissions (caméra, micro, notifications, capteurs).

- Soutien des API modernes comme WebCodecs, WebGPU, WebRTC, stockage local, etc.

Chaque donnée, prise isolément, paraît inoffensive. Mais combinées, elles forment un vecteur d’information si spécifique qu’il est statistiquement très improbable qu’il existe deux appareils identiques. Voilà le fingerprint : une sorte de carte d’identité technique qui ne dépend pas des cookies et qui reste présente même si l’utilisateur « vide » son navigateur.

Exposed by Default : un reflet embarrassant de ce qui se passe en coulisses

Le projet Exposed by Default fonctionne précisément comme un miroir. Tout le code s’exécute côté client, ne transmet rien à des serveurs externes et ne garde aucun profil. Son objectif n’est pas de suivre, mais de montrer de manière transparente ce que n’importe quel autre site pourrait collecter en arrière-plan.

En entrant, la page :

- Détecte les polices, la langue, le fuseau horaire et la configuration régionale.

- Lance des tests sur le Canvas et l’audio pour obtenir des empreintes uniques de votre matériel.

- Vérifie quelles API avancées votre navigateur supporte.

- Contrôle les comportements subtils du JavaScript et du moteur graphique.

Avec ces informations, elle génère un Fingerprint ID et indique, concrètement, à quel point votre appareil est « unique » dans une population simulée de millions de navigateurs. L’exercice est plus pédagogique que technique : soudainement, l’utilisateur voit noir sur blanc ce qui était auparavant invisible.

À quoi sert toute cette information ?

Dans un environnement technologique, il est crucial de comprendre que cette empreinte ne se limite pas à la publicité :

- Publicité ultra ciblée

Les plateformes d’adtech utilisent le fingerprint pour reconnaître un même utilisateur même s’il change d’IP, d’onglet ou s’il supprime ses cookies. Elles peuvent ainsi continuer à diffuser des campagnes cohérentes, limiter les impacts ou appliquer des modèles d’attribution. - Profils de comportement et scoring

Les banques, fintechs et grands e-commerces combinent les caractéristiques du navigateur avec les habitudes d’utilisation pour alimenter des modèles de gestion des risques de fraude. Un changement inattendu de la empreinte peut déclencher des alertes ; une empreinte « connue » peut faire baisser ou augmenter le coût d’un crédit, d’un paiement en plusieurs fois ou même l’accès à certaines offres. - Contrôle d’accès et gestion des comptes

De nombreux services utilisent le fingerprinting pour détecter des comptes partagés, des accès simultanés suspects ou des abus de licences. Un même utilisateur qui tente de contourner les limites peut être marqué même sans traces traditionnelles. - Modération et conformité réglementaire

Dans des contextes sensibles (par exemple, jeux d’argent, crypto, contenu adulte), certains opérateurs combinent IP, empreinte et autres indicateurs pour bloquer des régions, respecter la réglementation ou imposer des restrictions d’âge et des vérifications supplémentaires.

Et bien entendu, toutes ces informations ont une valeur économique directe. Savoir qui est qui, même sans connaître son nom réel, constitue la matière première pour les systèmes d’enchères en temps réel (RTB), les plateformes de données client (CDP) et les réseaux d’intermédiaires en données.

Existe-t-il vraiment des moyens d’en faire quelque chose ?

Le sentiment d’impuissance est compréhensible : le navigateur expose des données, l’IP voyage avec chaque requête, des scripts obscurs mesurent jusqu’à la largeur de la barre de défilement… Mais il existe des marges de manœuvre, même si elles sont imparfaites :

- Navigateurs avec protection anti-empreinte

Des projets comme Tor Browser ou Mullvad Browser cherchent à faire que tous leurs utilisateurs « se ressemblent ». Ils limitent les API, renvoient des valeurs génériques et réduisent la variabilité. Résultat : au lieu d’un million d’empreintes uniques, des milliers d’utilisateurs partagent la même. - Extensions et bloqueurs de scripts

Bloquer les scripts tiers, désactiver JavaScript par défaut sur des domaines inconnus ou utiliser des extensions comme JShelter contribue à couper les canaux de fingerprinting et à fausser les réponses de certaines API. - Moins de personnalisation extrême

Plus vous installez de sources rares, d’extensions exotiques ou de configurations très spécifiques, plus il est facile d’être « unique ». Maintenir au moins un navigateur avec une configuration standard permet de se fondre dans la masse. - Profils séparés selon le contexte

Utiliser différents navigateurs ou profils pour la banque, le travail, les loisirs ou la navigation générale ne supprime pas l’empreinte, mais segmente l’information : un fingerprint lié uniquement à la banque est moins « valable » pour la publicité qu’un fingerprint qui voit tout ce que vous faites.

Cependant, une réalité inconfortable persiste : le fingerprinting ne disparaît pas. On peut le compliquer et en augmenter le coût pour les traqueurs. La protection totale n’existe que dans des scénarios très extrêmes — et peu pratiques pour la majorité — où l’on renonce à une grande partie de la web moderne.

Un enjeu technique… et politique

Pour le secteur technologique, le message est clair : le fingerprinting n’est plus une curiosité de laboratoire, mais une couche structurelle de l’économie numérique. La valeur d’un utilisateur ne se résume pas à des clics ou des cookies, mais à la capacité de le reconnaître à nouveau demain même s’il a tout effacé.

Dans ce contexte, des initiatives comme Exposed by Default remplissent une fonction gênante mais nécessaire : elles rappellent qu’à chaque ouverture d’onglet, on ne fait pas que consommer de l’information, on en génère aussi. Une information que quelqu’un est prêt à utiliser pour la segmentation publicitaire, l’évaluation des risques, la détection de fraude ou la gestion des accès.

La question qui reste en suspens pour les législateurs, régulateurs et navigateurs est de savoir si les avertissements sur les cookies et les politiques de confidentialité sont suffisants… alors que ce qui est le plus sensible ne passe même pas par là.