L’entreprise de solutions de sauvegarde Veeam a présenté un changement révolutionnaire dans son architecture avec le lancement de Veeam Backup & Replication v13 Beta, qui marque l’abandon de la dépendance traditionnelle à Windows Server pour adopter une appliance entièrement basée sur Linux. Cette nouvelle version utilise Rocky Linux comme système d’exploitation de base et promet une sécurité accrue, une consommation de ressources réduite et une gestion simplifiée sans la nécessité de maintenir des systèmes d’exploitation complexes.

Double mode d’installation et exigences techniques

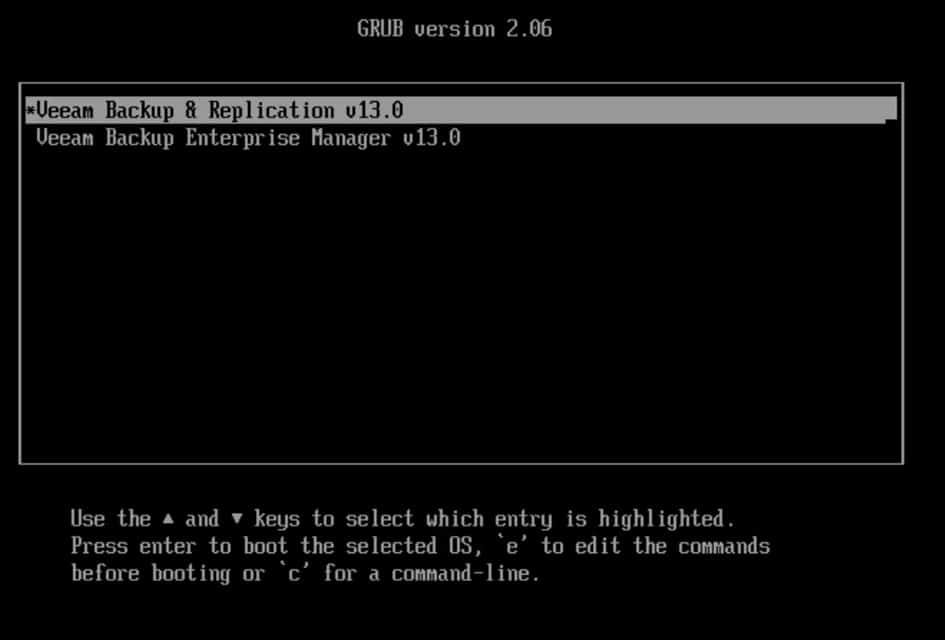

Veeam v13 Beta offre deux options d’installation via le menu GRUB initial : Veeam Backup & Replication (VBR) et Enterprise Manager (VBEM). L’entreprise a établi des exigences techniques spécifiques qui incluent obligatoirement deux disques durs de 256 Go chacun et une configuration recommandée de 4 vCPU et 16 Go de RAM.

Le processus d’installation inclut des vérifications automatiques des prérequis, et si les spécifications minimales ne sont pas respectées, le système alertera l’administrateur avant de procéder. L’installation complète efface toutes les données existantes, il est donc recommandé d’effectuer des sauvegardes préalables dans les environnements de production.

Configuration initiale avec emphasis sur la sécurité

Le processus de configuration initiale de l’appliance priorise la sécurité dès le premier moment. Après avoir accepté les accords de licence, le système demande la définition d’un nom pour la machine et la configuration réseau, avec un support complet pour IPv4 et IPv6 et la possibilité d’identifier plusieurs cartes réseau via les adresses MAC.

La configuration du serveur NTP est cruciale, particulièrement dans les environnements de production, car la synchronisation temporelle est fondamentale d’un point de vue sécurité. Le système exige des mots de passe qui respectent les meilleures pratiques de sécurité DISA STIG, incluant des restrictions sur le nombre de caractères et les caractères similaires consécutifs.

Authentification à deux facteurs obligatoire et rôle Security Officer

L’une des caractéristiques les plus innovantes de Veeam v13 Beta est l’implémentation obligatoire de l’authentification à deux facteurs (2FA) pendant le processus de configuration initiale. Le système génère des codes et des codes QR qui peuvent être facilement intégrés avec n’importe quelle application TOTP au choix de l’administrateur.

La version introduit un nouveau rôle appelé « Security Officer » (SO), conçu pour fournir une couche de sécurité supplémentaire dans les opérations critiques. Bien que sa configuration ne soit pas obligatoire, son implémentation est fortement recommandée. Ce rôle requiert une validation de l’utilisateur assigné pour des actions sensibles telles que les demandes de suppression de données de sauvegarde par les administrateurs.

Gestion duale : console web et accès direct

Veeam v13 Beta offre deux modes d’administration complémentaires : une interface web moderne avec le nom de code « Cockpit » et un accès direct via la console native de l’hôte. L’interface web, accessible via HTTPS, présente un design renouvelé avec le mode sombre disponible et une expérience utilisateur optimisée.

La console web permet de multiples tâches administratives, incluant la configuration réseau, la gestion des utilisateurs, la configuration NTP, les mises à jour système et l’export des journaux. Les actions critiques du système requièrent l’approbation du Security Officer, fournissant un contrôle granulaire sur les opérations sensibles.

La console native offre des fonctionnalités similaires mais via une interface en ligne de commande, maintenant la flexibilité d’administration sans dépendance aux interfaces graphiques. Les deux modes requièrent une authentification à deux facteurs pour l’accès.

Contrôle d’accès avancé et gestion des services

Le système de contrôle d’accès inclut des fonctionnalités avancées telles que la possibilité de désactiver l’interface web pour forcer les connexions uniquement via la console de l’hôte, augmentant ainsi la sécurité du système. L’accès SSH reste désactivé par défaut et son activation requiert l’approbation du Security Officer, limitant son utilisation uniquement aux tâches de débogage quand c’est strictement nécessaire.

La gestion des utilisateurs permet de créer de nouveaux comptes, modifier les existants et même renommer les comptes par défaut du système. Les actions de suppression de comptes privilégiés sont soumises à l’approbation du Security Officer, maintenant un contrôle strict sur les privilèges administratifs.

L’interface inclut un système d’audit complet qui enregistre toutes les actions effectuées sur le système, fournissant une traçabilité complète des opérations. Les administrateurs peuvent générer des journaux spécifiques pour le support technique Veeam quand il est nécessaire d’ouvrir des cas de support.

Nouvelle fonction de haute disponibilité intégrée

Parmi les fonctionnalités remarquables se trouve « Veeam High Availability », une caractéristique qui permet de configurer la redondance au niveau applicatif. Cette fonction, comme d’autres caractéristiques critiques du système, requiert une validation préalable du Security Officer avant activation, garantissant que les changements de configuration de haute disponibilité sont autorisés par du personnel qualifié.

Exigences système et considérations de déploiement

Pour le déploiement en machine virtuelle, Veeam v13 Beta établit des exigences spécifiques qui incluent obligatoirement deux disques durs de 256 Go chacun, avec une configuration recommandée de 4 vCPU et 16 Go de RAM. Le système utilise Rocky Linux comme type de système d’exploitation et emploie par défaut un adaptateur SCSI paravirtualisé pour optimiser les performances.

Il est important de noter que cette version beta est encore en développement, avec approximativement 80% du design final de l’interface web complété. Certaines caractéristiques peuvent être incomplètes ou ne pas arriver à la version finale, donc la prudence est recommandée dans les environnements de production critiques.

Processus de migration et considérations futures

Actuellement, Veeam v13 Beta requiert une installation complètement nouvelle depuis zéro, sans possibilité de mise à niveau directe depuis les versions basées sur Windows Server. Pendant l’installation, le système avertit que toutes les données et sauvegardes existantes seront supprimées, donc une planification minutieuse de la migration est recommandée.

L’entreprise a indiqué qu’elle développera des outils de migration automatique pour faciliter la transition depuis les installations existantes, bien que ces utilitaires seront disponibles dans les versions ultérieures du produit.

Ce changement représente un mouvement stratégique significatif vers l’indépendance des systèmes d’exploitation propriétaires, éliminant les licences Windows Server et réduisant la complexité de maintenance du système. L’adoption de Linux comme plateforme de base promet une plus grande stabilité, une sécurité renforcée et un modèle de coûts plus efficace pour les organisations.

Questions Fréquemment Posées

Puis-je mettre à niveau mon installation Veeam actuelle vers la version v13 Beta ? Non, la version v13 Beta requiert une installation complètement nouvelle depuis zéro. Pendant le processus d’installation, le système supprime toutes les données existantes. Veeam prévoit de développer des outils de migration automatique dans les versions futures pour faciliter la transition depuis les installations basées sur Windows Server.

Comment fonctionne le nouveau rôle Security Officer dans Veeam v13 ? Le Security Officer est un nouveau rôle de sécurité qui agit comme une seconde couche d’autorisation pour les opérations critiques. Ce rôle doit valider des actions telles que la suppression de données de sauvegarde, l’activation SSH, l’activation de la haute disponibilité et la suppression de comptes privilégiés. Il est conçu pour être utilisé par du personnel de sécurité indépendant de l’équipe d’administration.

Quels avantages offre la migration de Windows Server vers Linux en termes de gestion ? La migration élimine le besoin de maintenir des licences Windows Server, réduit la surface d’attaque via un système d’exploitation minimaliste, fournit un meilleur contrôle d’accès avec 2FA obligatoire, et simplifie les opérations en étant spécifiquement conçu pour les tâches de sauvegarde sans dépendances inutiles du système d’exploitation.

Est-il obligatoire de configurer l’authentification à deux facteurs dans Veeam v13 ? Oui, l’authentification à deux facteurs est complètement obligatoire dans Veeam v13 Beta. Pendant la configuration initiale, le système génère des codes et des codes QR qui doivent être intégrés avec une application TOTP. Cette mesure renforce significativement la sécurité de l’accès au système de sauvegarde.