La cybersécurité du travail hybride est confrontée à une contradiction depuis plusieurs années : plus l’on décentralise le bureau, plus le nombre d’outils « indispensables » pour le protéger s’accroît. Dans de nombreuses organisations, cela se traduit par des piles de solutions SASE/SSE, plusieurs consoles de gestion et des politiques redondantes, ce qui engendre généralement : des coûts en hausse, une complexité opérationnelle accrue et des points aveugles au cœur même des activités quotidiennes.

Dans ce contexte, Sophos a présenté Sophos Workspace Protection, une approche visant à inverser cette tendance : sécuriser le lieu de travail là où se concentre réellement l’activité quotidienne, c’est-à-dire le navigateur, et exploiter cette couche pour protéger applications, données et utilisateurs, tout en gouvernant l’utilisation du Shadow IT et du Shadow AI dans un environnement où les outils d’Intelligence Artificielle générative se sont intégrés aux flux de travail bien avant l’adoption de politiques d’entreprise.

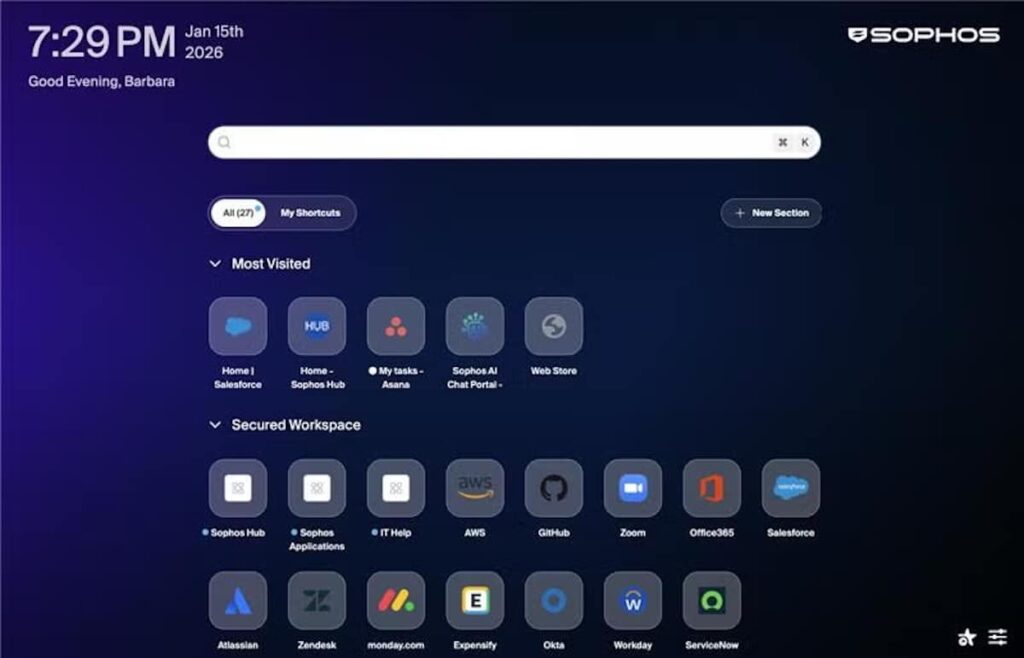

La solution repose principalement sur Sophos Protected Browser, un navigateur d’entreprise basé sur Chromium impulsé par Island, intégré avec Sophos Central pour centraliser la visibilité, le contrôle et le déploiement. L’idée est claire : si une grande partie du travail moderne se déroule via des applications web et SaaS, le navigateur ne doit plus être présenté uniquement comme un « client » complémentaire, mais comme un point de contrôle.

Moins de « backhaul », plus de contrôle direct : le changement de paradigme face au SASE traditionnel

Le discours de Sophos s’aligne avec une réalité bien connue des équipes IT : de nombreuses architectures de sécurité traditionnelles pour le travail hybride tendent à rediriger le trafic vers des infrastructures centralisées pour inspection et contrôle. Si cette approche peut fonctionner, elle introduit aussi des frictions : déploiements plus longs, dépendance à une expertise spécialisée et, parfois, une expérience utilisateur qui se dégrade lorsque la performance réseau est insuffisante.

Workspace Protection propose une approche différente : rapprocher les contrôles du lieu de travail lui-même afin de réduire la nécessité d’un « backhaul » constant. La promesse implicite est double :

- Simplifier (moins de composants et de dépendances architecturelles).

- Augmenter la visibilité là où la majorité des risques occultes se trouvent : navigateur, SaaS, accès tiers et utilisation d’outils non autorisés.

Lors du lancement, IDC a résumé cela comme un mouvement pragmatique du marché : obtenir des résultats typiques du SASE/SSE avec une approche centrée sur l’endpoint et le navigateur, avec moins d’impact opérationnel et une capacité accrue à gouverner applications et usage de l’IA, sans ajouter une nouvelle couche d’infrastructure.

Shadow AI : la nouvelle faille dans l’espace de travail

Le terme Shadow IT est devenu classique. Mais Shadow AI a accéléré le problème : des employés utilisant des assistants, extensions, chatbots ou services de génération de texte et d’images pour augmenter leur productivité… sans que l’entreprise ait une vision claire de quels sont les données partagées, avec quelles outils et dans quelles conditions.

Sophos positionne Workspace Protection comme une réponse directe à ce défi : inventorier et contrôler l’utilisation des applications et services via le navigateur, appliquer des politiques et réduire le risque de fuite d’informations, notamment lorsque l’IA est intégrée dans des tâches sensibles (résumés, rédaction, analyse de documents, support, etc.).

Il ne s’agit plus seulement de « bloquer ou autoriser », mais de mettre en place un modèle d’adoption sécurisée : visibilité d’abord, règles en second lieu, suivi et audit en continu.

Contenu de Sophos Workspace Protection

Sophos propose une approche modulaire, avec des composants déployables ensemble ou séparément en fonction du niveau de maturité et des besoins : le pack annoncé s’articule autour de :

| Composant | Ce qu’il offre concrètement |

|---|---|

| Sophos Protected Browser (Island) | Contrôles sur l’utilisation des applications, gestion des données locales, filtrage web et politiques intégrées au navigateur. Capacité pour accès sécurisé et administration à distance (incluant SSH et RDP). |

| Sophos ZTNA | Accès Zero Trust aux applications internes, avec vérifications de posture : seuls utilisateurs et appareils autorisés et conformes peuvent accéder. Permet de maintenir les applications hors de portée directe sur Internet. |

| Sophos DNS Protection | Protection supplémentaire contre les domaines malveillants ou indésirables via la résolution DNS, déployée sur les endpoints Windows. |

| Systeme de monitoring des emails | Complement pour environnements Google ou Microsoft : surveille le trafic email et renforce la détection de menaces telles que le phishing. |

La logique sous-jacente est cohérente avec une tendance grandissante : le navigateur comme interface universelle (SaaS, BI, CRM, collaboration, support, administration), et par conséquent comme lieu stratégique pour déployer des politiques de sécurité, de contrôle de données et de visibilité.

Pourquoi aujourd’hui : le navigateur comme « zone zéro » du travail moderne

Deux raisons principales expliquent l’émergence de cette approche :

- Travail web-first : l’activité professionnelle se déplace vers SaaS et applications web ; le navigateur devient le véritable « système d’exploitation » pour de nombreux rôles.

- Expansion de l’IA : l’usage de l’IA dans le travail se normalise plus vite que la gouvernance. Ce qui était hier « apporter sa propre application » devient aujourd’hui « apporter son copilote personnel ».

Dans ce contexte, un navigateur d’entreprise doté de contrôles intégrés peut constituer un accélérateur pour des organisations qui ne souhaitent pas (ou ne peuvent pas) déployer un SASE complet avec toutes ses dépendances, tout en ayant besoin de visibilité et de politiques applicables de manière homogène, y compris en environnement hybride, à distance et pour des tiers.

Ce que les entreprises doivent examiner avant d’adopter cette solution

Comme pour toute solution qui aspire à devenir une couche centrale du poste de travail, la valeur réelle réside dans sa mise en œuvre. Plusieurs points méritent une évaluation attentive :

- Gestion du changement : introduire un navigateur d’entreprise (même Chromium) nécessite une stratégie d’adoption. La résistance des utilisateurs apparaît souvent lorsque des restrictions semblent artificielles ou sans bénéfice clair.

- Politiques de gestion des données : le contrôle via le navigateur doit s’aligner avec la DLP, la classification des informations et la réglementation interne. Sinon, le navigateur devient simplement un palliatif supplémentaire.

- Compatibilité et performance : pour les SaaS critiques, extensions, intégrations et SSO, toute friction se solde par des tickets de support et une mauvaise expérience utilisateur.

- Modèle de gouvernance de l’IA : l’objectif ne doit pas se limiter à « bloquer l’IA », mais à définir quels usages sont légitimes, avec quelles outils et quels contrôles (par exemple, éviter de partager des données sensibles via des services externes).

Sophos a indiqué que la disponibilité débuterait pour ses clients et partenaires a partir de février 2026, ce qui laisse penser que les premières déploiements significatifs pourront intervenir en début d’année, notamment dans les entreprises déjà intégrées à Sophos Central et cherchant à se renforcer dans cette direction.

Questions fréquentes

Dans quels cas un navigateur d’entreprise offre-t-il une valeur ajoutée par rapport à une autre couche SASE/SSE ?

Il se montre particulièrement pertinent pour les organisations fortement dépendantes de SaaS et d’applications web, qui ont besoin d’une visibilité immédiate sur l’utilisation réelle (applications, extensions, IA) et souhaitent simplifier l’opérationnalité sans repenser toute leur architecture d’accès à distance.

Sophos Workspace Protection permet-il de contrôler l’utilisation des outils d’IA générative par les employés ?

Oui, le produit vise précisément à renforcer la visibilité et le contrôle du Shadow AI via le navigateur, en appliquant des politiques sur l’usage des applications web et la circulation des données, avec une gestion centralisée via Sophos Central.

Quelle différence y a-t-il entre ZTNA et une VPN classique dans cette optique ?

Le ZTNA propose un accès application par application, avec validation de l’utilisateur et de la conformité de l’appareil, limitant l’exposition de services internes. La VPN, en revanche, ouvre un « tunnel » plus large vers le réseau d’entreprise, avec une surface d’attaque potentiellement plus grande si les identifiants sont compromis.

Quand est-il pertinent d’activer le contrôle DNS et la surveillance des emails simultanément au navigateur ?

Lorsque l’objectif est de renforcer l’ensemble de la chaîne de sécurité du poste de travail : navigateur (usage et données), DNS (contre le phishing et malwares par domaine) et emails (détection avancée des campagnes de manipulation), notamment dans des environnements hybrides plus vulnérables à la manipulation sociale.

via : sophos