Une collaboration entre Top10VPN et le professeur Mathy Vanhoef, de l’Université KU Leuven, a mis en lumière des failles de sécurité graves dans des protocoles de tunnelisation largement utilisés. Ces failles affectent plus de 4,2 millions de hôtes dans le monde entier, y compris des serveurs VPNUn VPN, abréviation de Virtual Private Network, ou Réseau Privé Virtuel…, des routeurs de FAI, des nœuds de réseaux mobiles et des équipements de réseaux de distribution de contenu (CDNUn CDN, abréviation de Content Delivery Network (Réseau de Distribution de Contenu)…). Les pays les plus touchés sont la Chine, la France, le Japon, les États-Unis et le Brésil.

Protocole sous menace : Vulnérabilités critiques détectées

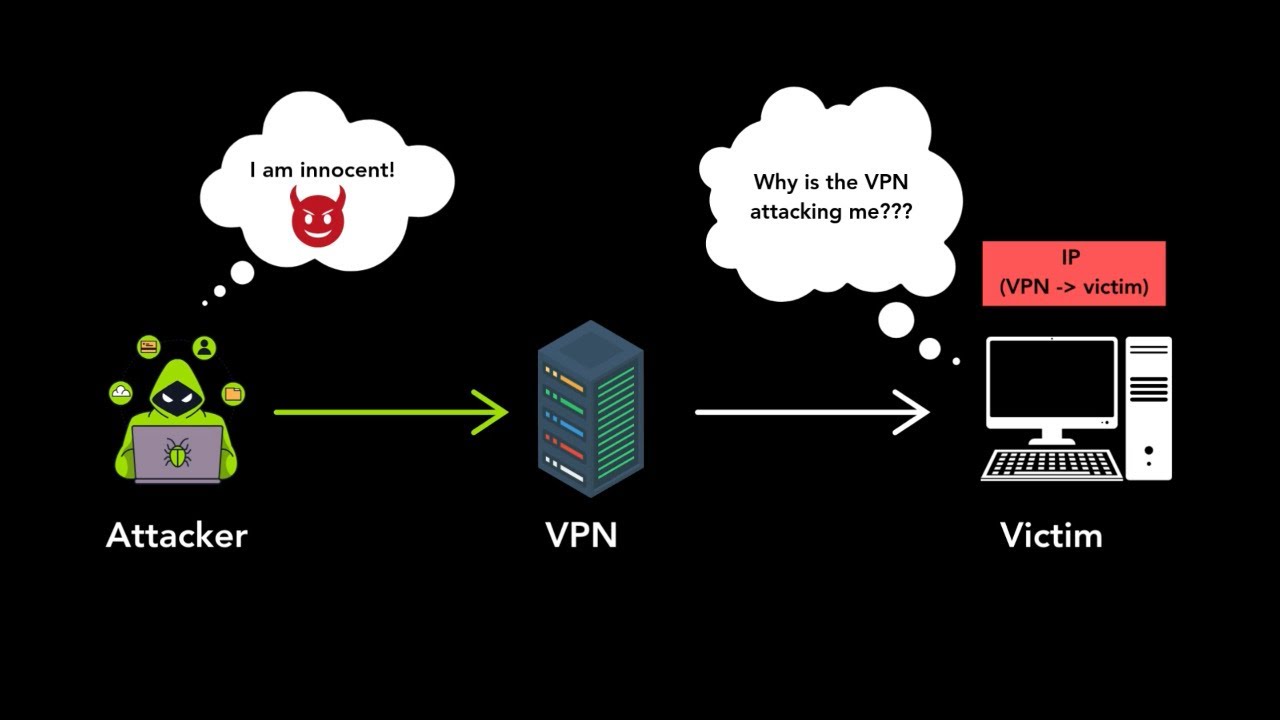

L’étude révèle que des protocoles tels que IPIP, GRE, 6in4 et 4in6, utilisés pour interconnecter des réseaux désolidarisés, manquent d’authentification et de chiffrement s’ils ne sont pas renforcés par des mesures de sécurité supplémentaires comme IPSec. Cela permet aux attaquants d’injecter du trafic malveillant dans des tunnels, facilitant des attaques par déni de service (DoS), l’usurpation d’identité et l’accès non autorisé à des réseaux privés.

Hôtes affectés selon le protocole

| Protocole | Hôtes Vulnérables | Capables d’Usurpation |

|---|---|---|

| IPIP | 530 100 | 66 288 |

| IP6IP6 | 217 641 | 333 |

| GRE | 1 548 251 | 219 213 |

| GRE6 | 1 806 | 360 |

| 4in6 | 130 217 | 4 113 |

| 6in4 | 2 126 018 | 1 650 846 |

Au total, plus de 1,8 million d’hôtes sont capables d’usurper des adresses IP, ce qui rend difficile l’identification de l’attaquant et aggrave l’impact.

Méthodologie du balayage et découvertes clés

L’étude a couvert l’analyse de 3,7 milliards d’adresses IPv4 et 10 millions d’IPv6, en utilisant des techniques telles que le spoofing et l’encapsulation. Les résultats confirment que la majorité des hôtes vulnérables sont des routeurs domestiques et des dispositifs d’infrastructures critiques.

Distribution géographique des hôtes vulnérables

| Pays | Hôtes Vulnérables |

|---|---|

| Chine | 726 194 |

| France | 238 841 |

| Japon | 130 217 |

| États-Unis | 66 288 |

| Brésil | 31 872 |

Impact sur des dispositifs spécifiques

- Serveurs VPN

- On a identifié 1 365 serveurs VPN vulnérables, y compris des dispositifs grand public et des solutions pour entreprises.

- Des exemples de services affectés incluent AoxVPN et l’infrastructure obsolète de AirFalconVPN.

- Routeurs domestiques

- 726 194 routeurs de Free (France) ont montré des défaillances en 6in4, exposant des réseaux locaux à des attaques DoS et à l’usurpation.

- Infrastructures critiques

- Des routeurs de réseaux mobiles et des nœuds CDN vulnérables à des attaques basées sur GRE, affectant des services tels que BGP et GTP-U.

Techniques d’attaque documentées

- Amplification Ping-Pong

- Génère des boucles de trafic entre hôtes vulnérables, causant une surcharge du réseau.

- Lentilles temporelles tunnelisées (TuTL)

- Synchronise des chaînes de trafic pour interrompre des services légitimes par des pics de trafic.

- Abus de routeurs domestiques

- Offre un accès non autorisé à des dispositifs connectés, comme des caméras de sécurité et des systèmes domotiques.

Défenses recommandées

Au niveau de l’hôte

- Utilisation de protocoles sécurisés comme IPSec ou WireGuard pour authentifier et chiffrer le trafic.

- Restriction de paquets seulement depuis des sources fiables.

Au niveau du réseau

- Filtrage du trafic sur les routeurs et les intermédiaires de réseau.

- Inspection profonde de paquets (DPI) pour identifier le trafic malveillant.

- Blocage de tunnels non chiffrés.

Déclarations d’experts

Simon Migliano, de Top10VPN, a souligné :

« L’utilisation dangereuse de protocoles de tunnelisation mine la confiance dans la sécurité des réseaux mondiaux. Il est crucial que les fabricants comme les utilisateurs prennent des mesures pour atténuer ces menaces. »

Pour sa part, le professeur Vanhoef a ajouté :

« Ces vulnérabilités sont le résultat de configurations héritées et de pratiques inadéquates en matière de réseau. Seule une approche combinée de la sécurité au niveau de l’hôte et du réseau nous permettra d’éviter de futurs incidents de grande ampleur. »

Conclusion

L’étude met en évidence l’urgence de renforcer la sécurité dans les protocoles de tunnelisation. Étant donné la dépendance croissante envers les dispositifs connectés, assurer la protection des infrastructures critiques est essentiel pour préserver la stabilité et la confiance dans l’écosystème numérique.

via : Noticias de seguridad