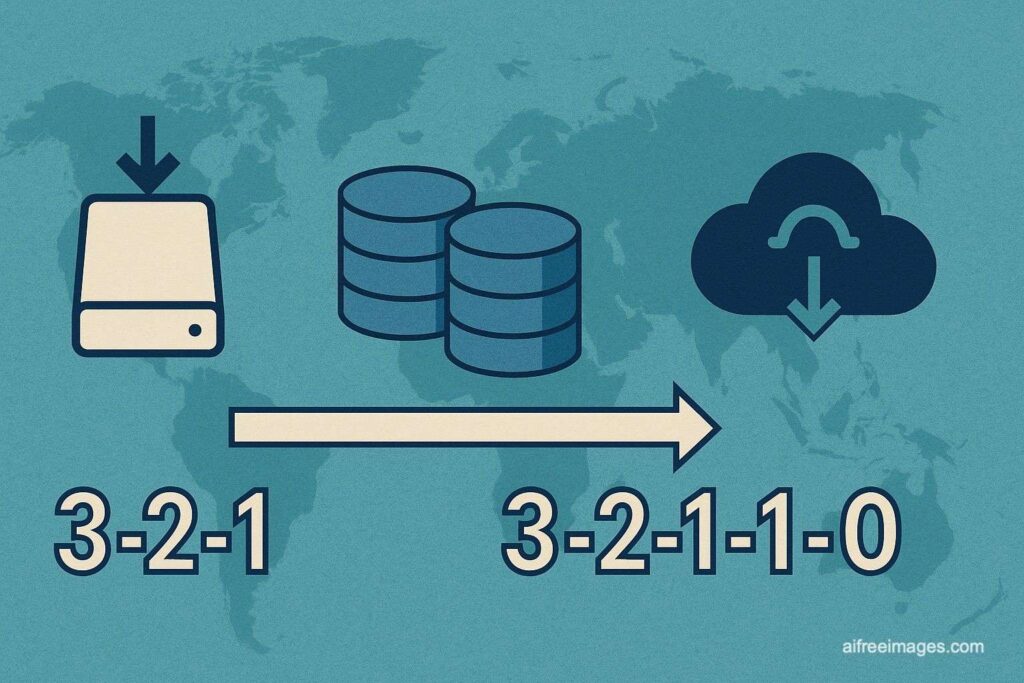

Dans le contexte actuel des infrastructures d’entreprise, où les données représentent l’actif le plus précieux de toute organisation, les sauvegardes ont évolué d’une pratique recommandée à un élément critique de survie. La règle traditionnelle 3-2-1 s’est révélée insuffisante face aux menaces modernes, conduisant à une méthodologie plus robuste : la règle 3-2-1-1-0.

Qu’est-ce que la règle 3-2-1-1-0 ?

La règle 3-2-1-1-0 est une évolution de la stratégie classique 3-2-1, intégrant des couches supplémentaires de protection contre les menaces contemporaines :

- 3 : Maintenir au moins trois copies des données critiques

- 2 : Stocker ces copies sur au moins deux types de médias différents

- 1 : Conserver au moins une copie hors site principal (offsite)

- 1 : Maintenir au moins une copie hors ligne ou air-gapped (déconnectée du réseau)

- 0 : Vérifier l’absence d’erreurs dans les sauvegardes par des tests réguliers

Cette méthodologie reconnaît que les risques actuels dépassent les simples défaillances matérielles traditionnelles, intégrant la protection contre le ransomware, les erreurs humaines, les défaillances de fournisseurs, et les catastrophes naturelles.

L’importance cruciale des sauvegardes à l’ère numérique

Au-delà de la reprise après catastrophe

Les sauvegardes modernes ne protègent pas uniquement contre les pannes matérielles. En 2024, les organisations font face à des menaces multidimensionnelles :

Cyberattaques sophistiquées : Les attaques par ransomware ont évolué pour chiffrer non seulement les données opérationnelles, mais aussi les sauvegardes connectées au réseau. Des groupes comme Conti et REvil ont montré leur capacité à identifier et compromettre les systèmes de sauvegarde avant d’exécuter le chiffrement principal.

Erreurs administratives : Selon des études de l’Uptime Institute, entre 22% et 29% de toutes les interruptions de service résultent d’erreurs humaines, y compris suppressions accidentelles, mauvaises configurations et défaillances dans les processus de maintenance.

Défaillances de fournisseurs : Même les géants technologiques ne sont pas à l’abri d’erreurs critiques. Un exemple marquant est celui d’un client d’AWS ayant perdu définitivement 10 ans de données suite à une erreur administrative, dû à une communication défaillante et des processus internes défectueux.

Le coût réel de la perte de données

Selon IBM Security, le coût moyen d’une fuite de données en 2024 avoisinait les 4,88 millions de dollars, avec un délai moyen d’identification et de contrôle de 277 jours. Sans stratégies de sauvegarde robustes, ces chiffres peuvent signifier la fin d’une organisation.

L’anatomie de la règle 3-2-1-1-0 : Mise en œuvre technique

Les trois copies : une redondance intelligente

Le premier chiffre ne concerne pas simplement trois copies identiques, mais une distribution stratégique :

- Copie de production : Données actives en environnement opérationnel

- Copie locale de sauvegarde : Réplique rapide pour récupération immédiate

- Copie de conservation : Sauvegarde historique pour conformité et restaurations à long terme

Deux médias différents : diversification technologique

La diversification des médias protège contre certains échecs technologiques :

- Stockage haute performance : SSD NVMe pour récupération rapide

- Stockage de capacité : Disques durs (HDD) traditionnels ou stockage sur bande pour longue conservation

- Stockage dans le Cloud : Services cloud pour évolutivité et accès à distance

Une copie hors site : protection géographique

La décentralisation géographique protège contre les catastrophes naturelles, les coupures de services publics, et autres événements affectant une région entière. La mise en œuvre moderne inclut :

- Centres de données secondaires : Situés dans des zones sismiques différentes

- Cloud multi-régions : Répartition entre plusieurs régions de fournisseurs cloud

- Services de garde : Stockage physique dans des installations spécialisées

Une copie air-gapped : la dernière ligne de défense

Le composant air-gapped représente l’innovation la plus critique de la règle moderne. Cette copie doit être :

- Fysiquement déconnectée : Sans accès réseau direct

- Logiquement isolée : Protégée par des systèmes d’accès physique

- Temporellement séparée : Mise à jour à intervalles réguliers, pas en temps réel

Ciel zéro erreur : vérification continue

La vérification n’est pas optionnelle. Les systèmes modernes doivent mettre en œuvre :

- Checksums cryptographiques : Vérification automatique de l’intégrité

- Tests de restauration : Exercices réguliers de récupération

- Surveillance de la corruption : Détection proactive de dégradation des données

Études de cas : lorsque les protections échouent

L’incident AWS : leçons d’une perte permanente

En 2023, un cas documenté a montré comment un client d’AWS a perdu une décennie de données suite à une série d’erreurs administratives :

- Erreur de communication : Un conflit de facturation mal géré a conduit à la suspension du compte

- Procédé déficient : Les équipes internes AWS n’ont pas suivi les protocoles d’escalade

- Suppression prématurée : Les données ont été supprimées de manière définitive avant la fin du délai de grâce standard

- Sauvegarde inadéquate : Le client dépendait uniquement des services AWS sans sauvegardes indépendantes

Ce cas illustre pourquoi la règle 3-2-1-1-0 nécessite une diversification des fournisseurs, pas seulement des technologies.

Défaillances systémiques récentes

Microsoft Azure (2024) : Une erreur lors d’une mise à jour de firmware a affecté plusieurs régions simultanément, prouvant que même la « diversification géographique » au sein d’un même fournisseur peut être insuffisante.

Google Cloud (2023) : Une erreur de facturation a conduit à la suspension automatique de comptes d’entreprises, incluant la suppression de ressources critiques.

Mise en œuvre pratique de la règle 3-2-1-1-0

Architecture de référence

Une configuration typique pour une organisation comprend :

Niveau 1 - Production

├── Données primaires (NVMe local)

└── Snapshot local (récupération <15 min)

Niveau 2 - Sauvegarde locale

├── Sauvegarde incrémentielle quotidienne (SAN/NAS)

├── Sauvegarde complète hebdomadaire (stockage de capacité)

└── Rétention : 30 jours locaux

Niveau 3 - Sauvegarde offsite

├── Réplication vers un centre secondaire

├── Sauvegarde cloud (multi-région)

└── Rétention : 1 an

Niveau 4 - Air-gapped

├── Sauvegarde sur bande (LTO-9)

├── Stockage physique sécurisé

└── Mise à jour mensuelle

Niveau 5 - Vérification

├── Checksums automatiques

├── Tests de restauration trimestriels

└── Audits annuels

Considérations sur les fournisseurs

La diversification des fournisseurs doit couvrir :

- Cloud principal : AWS, Azure, ou Google Cloud pour les opérations principales

- Cloud secondaire : Fournisseur différent pour la sauvegarde offsite

- Services spécialisés : Iron Mountain, Recall, ou autres pour le stockage air-gapped

- Infrastructures propres : Serveurs locaux pour des copies immédiates

Métriques et indicateurs clés (KPI)

- RTO (Recovery Time Objective) : Durée maximale acceptable d’indisponibilité

- RPO (Recovery Point Objective) : Quantité maximale de données pouvant être perdue

- MTTR (Mean Time To Recovery) : Temps moyen de récupération

- Taux de succès de restauration : Pourcentage de récupérations réussies

- Fréquence de vérification : Fréquence et durée des tests d’intégrité

Technologies émergentes et futur du backup

Sauvegardes immuables

Les sauvegardes immuables utilisent la blockchain ou la technologie WORM (Write Once, Read Many) pour garantir que les données ne peuvent être modifiées ou supprimées, même avec des droits administratifs.

Gestion de sauvegarde assistée par l’IA

Les systèmes dotés d’intelligence artificielle commencent à :

- Prédire les défaillances avant qu’elles ne surviennent

- Optimiser automatiquement les fenêtres de sauvegarde

- Détecter les anomalies indiquant éventuellement une compromission de sécurité

Edge Computing et sauvegarde distribuée

Avec la croissance de l’edge computing, les stratégies de sauvegarde doivent envisager :

- La synchronisation entre plusieurs emplacements edge

- La sauvegarde sélective basée sur la criticité des données

- La connectivité intermittente et la bande passante limitée

Conformité réglementaire et gouvernance

Cadres réglementaires pertinents

- RGPD : Nécessite la capacité de suppression et de portabilité des données

- SOX : Imposa la conservation des dossiers financiers pendant des périodes définies

- HIPAA : Exige une protection spécifique pour les données de santé

- ISO 27001 : Établit des normes pour la gestion de la sécurité de l’information

Politiques de rétention

Les organisations doivent définir :

- Classification des données : Critiques, importantes, archivables

- Périodes de rétention : En fonction des exigences légales et opérationnelles

- Processus de suppression : Destruction sécurisée en fin de cycle de vie

Calcul des coûts et ROI

Structure de coûts typique

Pour une organisation avec 100 To de données critiques :

- Infrastructures locales : 50 000 à 100 000 dollars initiaux + 20 000 dollars annuels

- Stockage cloud : 2 000 à 5 000 dollars mensuels selon le niveau

- Services air-gapped : 1 000 à 3 000 dollars mensuels

- Personnel et outils : 150 000 à 300 000 dollars annuels

- Total annuel : 200 000 à 400 000 dollars

ROI de la protection

Comparé au coût moyen d’une fuite de données (4,88 millions de dollars), un investissement annuel de 400 000 dollars dans une stratégie de sauvegarde robuste permet d’atteindre un ROI de 1 220 % dès le premier incident évité.

Meilleures pratiques de mise en œuvre

Phase 1 : Évaluation et planification

- Audit complet des données existantes

- Classification par criticité et sensibilité

- Définition des objectifs RTO/RPO

- Sélection des technologies et des fournisseurs

Phase 2 : Mise en œuvre progressive

- Commencer par les données les plus critiques

- Mettre en place d’abord des sauvegardes locales

- Ajouter des capacités offsite

- Intégrer le stockage air-gapped

Phase 3 : Optimisation et automatisation

- Automatiser les processus de sauvegarde

- Mettre en place une surveillance proactive

- Optimiser coûts et performances

- Former le personnel aux procédures de récupération

Phase 4 : Maintenance et évolution

- Tests réguliers de restauration

- Mises à jour technologiques

- Révision périodique des politiques

- S’adapter aux nouvelles menaces

Conclusion : la résilience comme avantage concurrentiel

La mise en œuvre de la règle 3-2-1-1-0 ne constitue pas seulement une mesure défensive ; elle devient un véritable levier concurrentiel dans l’économie numérique. Les organisations capables d’assurer la continuité opérationnelle et l’intégrité de leurs données ne protègent pas seulement leurs actifs, elles bâtissent aussi la confiance nécessaire à l’innovation et à la croissance.

Le cas d’AWS mentionné ci-dessus n’est pas une anomalie, mais un rappel que même les systèmes les plus fiables peuvent échouer. La vraie résilience vient d’une redondance intelligente, d’une diversification stratégique et d’une vérification continue.

Dans un monde où les données sont le nouveau pétrole, des sauvegardes robustes constituent l’infrastructure qui garantit que cette ressource précieuse reste accessible, intègre et utile pour l’avenir de l’organisation. La règle 3-2-1-1-0 n’est pas seulement une méthodologie technique ; c’est la base sur laquelle repose la confiance numérique du XXIe siècle.

Pour les organisations souhaitant déployer des stratégies de sauvegarde robustes ou évaluer leurs systèmes existants, nous recommandons de commencer par un audit complet des données et une évaluation des risques spécifiques à leur secteur et leur modèle opérationnel.