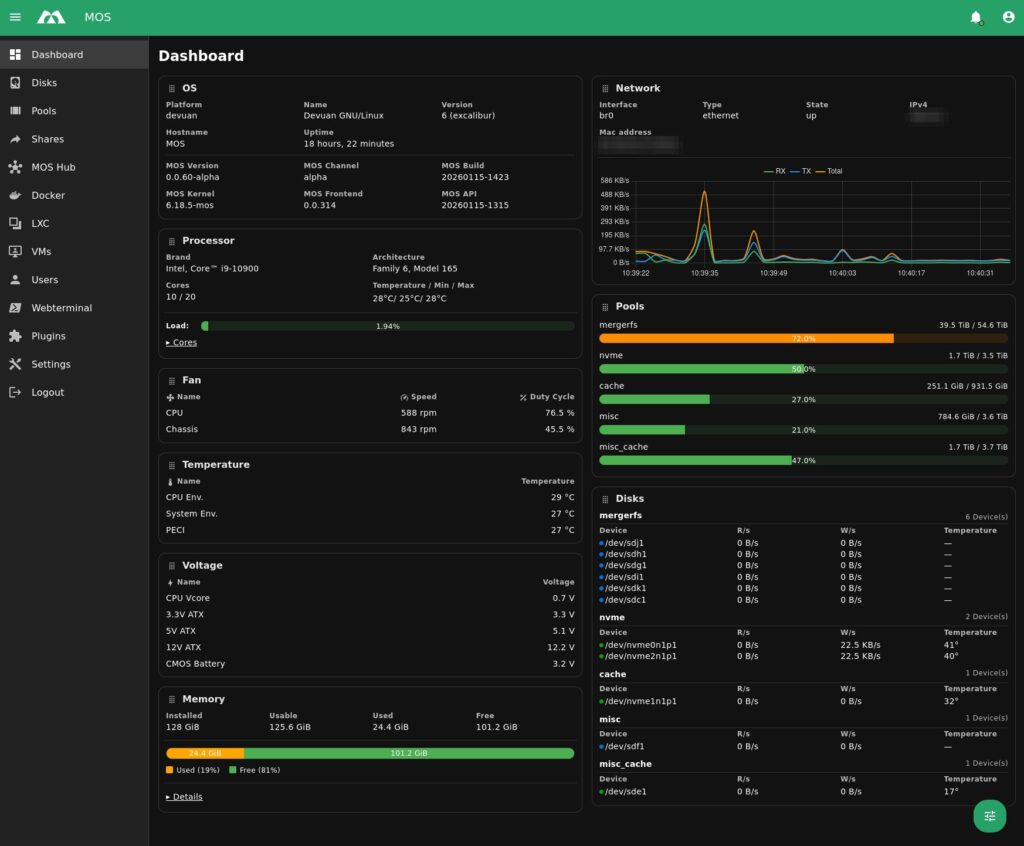

Dans le monde du self-hosting et des homelabs, deux tendances se répètent : une volonté croissante de centraliser les services (NAS, conteneurs, virtualisation, surveillance) tout en évitant les plateformes fermées ou complexes qui finissent par « enfermer » le quotidien. Dans ce contexte, un nom nouveau commence à émerger : MOS (Modular Operating System), un système d’exploitation léger et modulaire basé sur Devuan, entièrement open source et conçu pour gérer des serveurs domestiques et de petits racks via une interface web et une API.

La proposition de MOS repose sur une idée simple : il ne vise pas uniquement à être un NAS traditionnel centré sur le stockage, mais plutôt une plateforme de gestion pour des montages modernes où cohabitent pools et partages, Docker, LXC et machines virtuelles, le tout selon une approche « par services » et extensible via modules et plugins.

Une console web qui ne « tout absorbe » : UI comme client, API comme cœur

Une des décisions techniques qui retient l’attention est son architecture : la web de MOS décrit l’UI comme un client s’appuyant sur une API (avec des routes du type /api/v1) et un canal de notifications en WebSocket pour les événements en temps réel. Autrement dit, la logique principale réside dans des services backend; l’interface se contente de la présenter et de faciliter l’administration.

Ce détail, qui peut sembler anodin, est précieux pour le marketing technique et pour ceux qui automatisent : une API claire ouvre la porte à des intégrations (scripts, dashboards personnalisés, outils internes) sans dépendre exclusivement des clics dans l’interface.

Les promesses de MOS : modularité, légèreté et zéro télémétrie

MOS s’adresse explicitement à des utilisateurs qui valorisent trois choses : faible overhead, contrôle total et confidentialité par défaut. Dans sa documentation et ses dépôts, le projet insiste sur le fait qu’il ne collecte pas de données : « sans télémétrie, sans suivi ni reporting d’usage » ; tout fonctionne localement.

Il adopte aussi une approche modulaire : la documentation officielle souligne que Docker, LXC et VMs se déclenchent séparément, et que l’UI affiche des composants « selon les services actifs ». Parallèlement, apparaît un concept récurrent : plugins pour garder le cœur léger et ajouter des fonctionnalités selon les besoins.

Stockage et virtualisation : la combinaison recherchée par un homelab moderne

MOSe ne se limite pas à une interface attrayante. Son dépôt de releases détaille des composants spécifiques :

- Docker et LXC en tant que base par défaut.

- QEMU pour les machines virtuelles (avec un frontend encore en développement, même si l’API supporte presque tout).

- Concernant le stockage, MOS mentionne la prise en charge intégrée de mergerfs et SnapRAID, une combinaison populaire dans les serveurs domestiques pour faire évoluer le stockage par disques et ajouter une parité via des instantanés, sans entrer dans le RAID traditionnel.

Ce panier de services répond parfaitement aux attentes d’un utilisateur de homelab : un système permettant de partager du stockage, déployer des conteneurs rapidement, et si nécessaire, faire fonctionner des VMs pour des services hérités ou des environnements de test.

Sécurité et accès : tokens et déploiement derrière HTTPS

Concernant la sécurité, le site officiel recommande un modèle d’accès basé sur des tokens et conseille d’opérer derrière un TLS/HTTPS avec un reverse proxy. Il insiste aussi sur les principes classiques : privilèges minimalistes et mises à jour régulières.

Ce n’est pas un discours grandiloquent, mais cela reste cohérent avec la nature du produit : un OS pour gérer une infrastructure à domicile (ou dans un petit placard) ne peut se permettre d’être ambigu sur les accès à distance.

Projet encore en phase précoce : utilisable, mais avec une mentalité de bêta

MOSe se présente comme un projet encore très early stage : son dépôt signale que des bugs peuvent apparaître et recommande de faire des sauvegardes, surtout étant donné que le système touche au stockage et à des services critiques.

En dépit de cela, le site et les dépôts appellent clairement à la communauté : retours, tests et contributions pour accélérer la maturation du produit et l’arrivée de modules plus aboutis.

Pourquoi cela a de l’importance en marketing et sur les réseaux : « Devenir le OS du self-hosting moderne »

Du point de vue marketing et réseaux sociaux, c’est clair : MOS naît à un moment où la conversation autour de l’infrastructure domestique s’est popularisée (mini-PC, NAS, conteneurs, media servers, automatisation) et son positionnement est bien défini :

- Open source et contrôle (un message fort dans les communautés tech).

- Sans télémétrie (différenciation claire sur la confidentialité).

- Modularité comme alternative au « tout ou rien ».

- API-first comme passerelle vers l’automatisation et les écosystèmes.

Si l’équipe parvient à transformer cette promesse en stabilité, MOS pourrait se faire une place parmi les utilisateurs recherchant une plateforme moderne, sans « bruit » et indépendante de systèmes tiers.

Questions fréquentes

Qu’est-ce que MOS et à quel type d’utilisateur s’adresse-t-il ?

MOS est un système d’exploitation modulaire basé sur Devuan, destiné aux homelabs et au self-hosting, avec gestion via web et API pour gérer stockage, utilisateurs, services, conteneurs et virtualisation.

Est-ce que MOS collecte des données ou a une télémétrie ?

Selon la documentation, non : aucune télémétrie, suivi ou reporting d’usage ; tout fonctionne localement.

Quelles technologies de conteneurs et virtualisation supporte MOS ?

MOS supporte Docker et LXC, avec QEMU prévu pour les machines virtuelles (le frontend étant encore en développement selon le repository).

Que recommande MOS pour déployer une interface de gestion en toute sécurité ?

La documentation conseille l’utilisation de tokens pour l’authentification, derrière HTTPS/TLS et un reverse proxy, en respectant le principe du moindre privilège et en effectuant des mises à jour régulières.