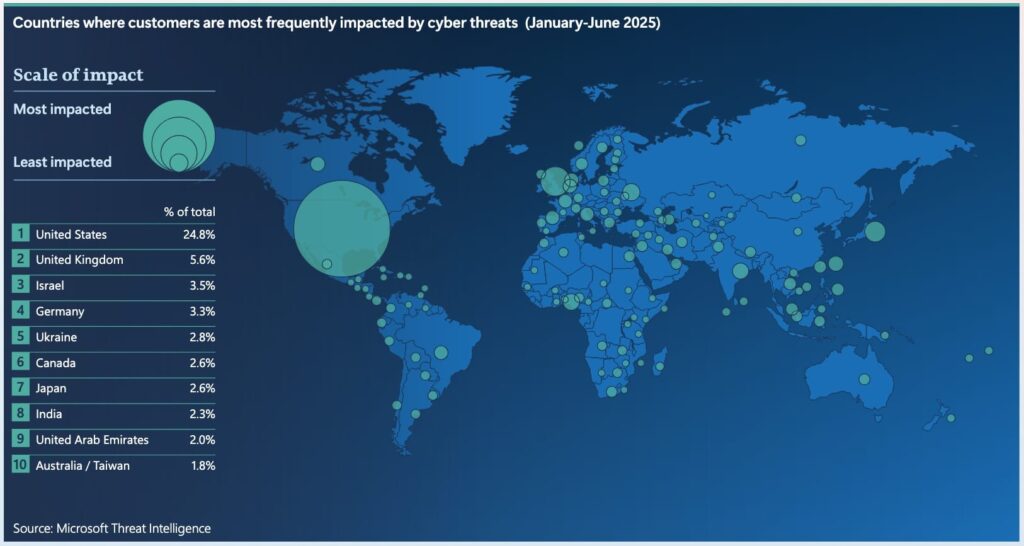

España se positionne au cinquième rang en Europe en termes de fréquence de cyberattaques contre les clients au cours du premier semestre de 2025 et à la quatorzième place à l’échelle mondiale, selon le dernier bilan de Microsoft. Pendant cette période, environ 5,4 % des clients affectés par des activités malveillantes en Europe étaient situés dans notre pays. Ce constat reflète une tendance claire dans le domaine de la technologie et du cloud : la motivation financière prédomine (extorsion et ransomware), l’identité devient le nouveau périmètre et l’IA accélère à la fois l’attaque et la défense.

Ce rapport synthétise ce que signifie cette position pour les entreprises cloud-first — qu’elles soient grandes ou petites — et propose une feuille de route pratique et priorisée pour 2025–2026.

Ce qui se cache derrière la montée en pression

1) La donnée comme prix. Dans la majorité des incidents, les attaquants cherchent à voler et monétiser des informations (PII, identifiants, propriété intellectuelle). L’extorsion et le ransomware représentent plus de la moitié des cas avec une motivation identifiée. La panne est souvent le facteur déclencheur de l’intrusion ; l’impact réel survient ensuite, à travers des fuites et des sanctions.

2) L’identité, la porte d’entrée. Plus de 97 % des attaques liées à l’identité concernent désormais les mots de passe (attaque par spray/brute force) et les identifiants volés via des infostealers ou des fuites. Aujourd’hui, de nombreux adversaires n’attaquent plus la porte : ils se connectent directement.

3) Les services critiques, une cible lucrative pour les attaquants. La santé, les administrations locales, l’éducation ou les transports restent en ligne de mire : impact social immédiat, technologies héritées et ressources limitées pour la réponse. Les groupes de ransomware en ont parfaitement conscience et avancent avec des horloges à zéro.

4) États-nations plus habiles. Bien que la cybercriminalité classique domine toujours en volume, les acteurs étatiques étendent leur activité avec des campagnes de renseignement et d’influence, parfois motivées par le profit. L’utilisation d’une infrastructure criminelle pour discréditer s’amplifie.

5) L’IA comme multiplicateur. Les attaquants l’utilisent pour automatise le phishing, améliorer l’ingénierie sociale, détecter les vulnérabilités en amont et créer des malwares adaptatifs. La défense, de son côté, exploite l’IA pour détecter les schémas dans d’importants volumes de signaux et intervenir rapidement.

Ce que cela implique pour une organisation cloud-first

1) Prioriser une MFA résistant au phishing (et éliminer les vulnérabilités)

- Imposez une MFA résistante au phishing sur toutes les comptes : humains, privilégiés, services (loads de travail), automatisations et applications.

- Supprimez les méthodes faibles (SMS, OTP réutilisés par défaut), privilégiez FIDO2/WebAuthn, tokens matériels ou passkeys.

- Appliquez des politiques conditionnelles (localisation, appareil, risque) et des revisions automatiques des sessions anormales.

Résultat attendu : vous réduirez > 99 % des accès non autorisés par des identifiants volés et freinerez la propagation latérale précoce.

2) Boucler ce qui est exposé (et le maintenir ainsi)

- Élaborez un inventaire en continu des actifs exposés (applications web, services distants, consoles de gestion) avec des raccourcis pour accélérer la correction.

- Mettez en place des consoles et plans de contrôle derrière un accès privilégié (PAM) et des bastions; évitez toute ouverture publique par défaut.

- Pour SaaS, désactivez les surfaces superflues (anciens systèmes ou API ouvertes) et adoptez le SCIM/provisionnement Just-in-Time avec désactivation automatique.

3) Appliquer une stratégie Zero Trust « de vrai » (et pas seulement un slogan)

- Principe du moindre privilège et segmentations : limiter la zone d’impact par équipe, application et pipeline.

- Segmentation des fonctions et des approbations pour les opérations critiques (KMS, IAM, réseaux, infrastructure).

- Gestion centralisée des secrets (coffres, vault), rotation automatique et éviter leur stockage dans des dépôts ou CI/CD.

4) Détection et réponse efficaces, même dès le lundi matin à 9h

- Centralisez la télémétrie (terminal, identité, réseau, cloud) dans un lac de données ou un SIEM avec des règles behavior-based (pas uniquement basées sur des signatures).

- Préparez un plan de réponse testé : isolation, révocation, containment, restauration à partir de copies immuables et hors ligne et notifications.

- Planifiez des exercices simulés trimestriels (ransomware, exfiltration, défaillance d’un fournisseur, abus d’identifiants) pour évaluer le temps de résolution.

5) Pour le mail et le web :

- Renforcez les filtres contre malware/phishing et ajoutez un isolement en navigation/ téléchargement pour les rôles à risque.

- Mettez en œuvre DMARC/DKIM/SPF avec une stratégie reject progressive pour réduire la spoofing.

- Surveillez le consent phishing (approbations OAuth non autorisées) via App Governance et effectuez des revues régulières.

6) Résilience dans le cloud et multi-cloud

- Utilisez des sauvegardes avec immuabilité et air-gap (objets verrouillés, conservations légales, comptes récupérateurs).

- Adoptez une conception multi-régions avec des RPO/RTO réalistes (pas tout doit être actif-actif ; c’est surtout le cas pour les éléments critiques).

- Mettez en place un enregistrement et un accès d’urgence en dehors du même domaine de défaillance (comptes d’accès d’urgence avec MFA, tableaux de bord alternatifs).

- Testez régulièrement la restauration avec des objectifs de temps (avoir des copies ne suffit pas).

7) Fournisseurs, chaîne d’approvisionnement et SaaS

- Demandez des SBOM, des contrôles d’hardening et des plans de réponse à vos fournisseurs.

- Incluez des clauses de cyberrésilience et effectuez des audits ; définissez une notification d’incident et des métriques (disponibilité, MTTR).

- Évitez le verrouillage en sécurité : adoptez des politiques et contrôles portables entre différents nuages pour déplacer les charges sans coûts excessifs de redéploiement.

Priorités selon la taille de l’entreprise

PME avec équipes limitées

- MFA résistant au phishing partout.

- Mail sécurisé + copies immuables de base (SaaS et endpoint).

- Inventaire + correction rapide des vulnérabilités « exposées à Internet ».

- Fournisseur MDR/MSSP pour une couverture 24/7 avec des playbooks simplifiés.

Entreprises de taille moyenne ou grande

- Priorité à l’identité (MFA, CA, gouvernance des applications, identités workloads).

- Priorité aux données (classification, DLP léger, chiffrement avec un KMS propre, principe du moindre privilège).

- Détection et réponse (SIEM/SOAR, chasseurs de menaces, indicateurs de TTR/dwell time).

- Résilience (copies immuables, multi-régions, plans d’intervention testés).

- Gouvernance et tiers (contrats, audits, continuité).

Indicateurs clés pour le comité

- % de comptes avec MFA résistante au phishing (humains et services).

- Temps de correction pour les actifs critiques exposés (médiane et p95).

- % de sauvegardes vérifiées (restaurations réussies en test et en production).

- TPR (Time-to-Remediate) et dwell time par type d’incident.

- Couverture de la télémétrie (identité, endpoint, réseau, cloud) et faux positifs.

- Exposition SaaS (applications à haut risque, OAuth non autorisés, liens publics).

Questions fréquentes (rapides) pour les équipes cloud

Quel est le « quick win » majeur à réaliser maintenant ?

Une MFA résistante au phishing sur toutes les identités (y compris non humaines) et retirer par défaut SMS/OTP. Cela réduira drastiquement l’accès non autorisé et la fraude de session.

Comment préparer mon tenant face aux infostealers et vol d’identifiants ?

Requiert une re-authentification lors de changements de contexte, invalidations des jetons en cas d’incident, un renforcement des navigateurs et un EDR en endpoints avec des règles pour activity anormale (navigation → PowerShell, injection dans processus).

Le multicloud améliore-t-il la sécurité ?

Il offre des options de continuité et de souveraineté si la conception intègre contrôles portables (identité, logging, sauvegardes). Multiplier les nuages sans bonne gouvernance ne fait qu’augmenter la surface d’attaque.

La défense par l’IA est-elle mature ?

Elle l’est pour la détection et la priorisation : elle réduit déjà le temps d’analyse et augmente la qualité du signal par rapport au bruit. Il faut cependant garder un humain dans la boucle pour la prise de décision et assurer une traçabilité.

En résumé

- La France figure dans le top 5 européen pour la fréquence des cyberattaques en 2025.

- Ce n’est pas le renseignement qui motive la majorité des incidents, mais l’argent; l’identité reste la cible privilégiée, et l’IA accélère cette dynamique.

- Pour les organisations cloud-first, les priorités clés sont : MFA résistant au phishing, fermeture de vulnérabilités, Zero Trust authentique, détection et réponse intégrées, copies immuables et résilience multi-régions avec plans d’intervention testés.

- Le véritable succès se mesure non pas en nombre d’outils, mais en TPR, dwell time, correctifs à temps, MFA déployée et restaurations vérifiées.

La différence entre un sos et une crise se jouera dans la préparation : ce qui est conçu, automatisé et testé avant le prochain lundi à 9h00.

Sources de contexte : Microsoft Digital Defense Report 2025 (tendances globales juillet 2024–juin 2025 : motivation économique, pression sur les services critiques, progression des infostealers, focus sur les mots de passe, efficacité du MFA, rôle de l’IA et activités des États-nations). Accéder au rapport complet de Microsoft.