Après plus de vingt ans d’activité, ConfigServer.com a annoncé la cessation définitive de ses activités. À partir du 31 août 2025, la société retirera tout support technique, proposera plus de téléchargements ni de licences pour ses produits, laissant un vide considérable dans l’écosystème des outils de cybersécurité open source pour les serveurs Linux.

Cette décision concerne aussi bien ses solutions commerciales que sa suite d’outils gratuits, dont la célèbre ConfigServer Security & Firewall (CSF), longtemps considérée comme une référence pour la sécurisation des serveurs gérés via cPanel, DirectAdmin, ou d’autres panneaux d’administration. En conséquence, à partir de cette date, aucun support ne sera disponible, les installations ne pourront plus être téléchargées, et le système de gestion des licences sera désactivé, ce qui pourrait entraîner l’arrêt définitif de certains logiciels même s’ils sont déjà installés.

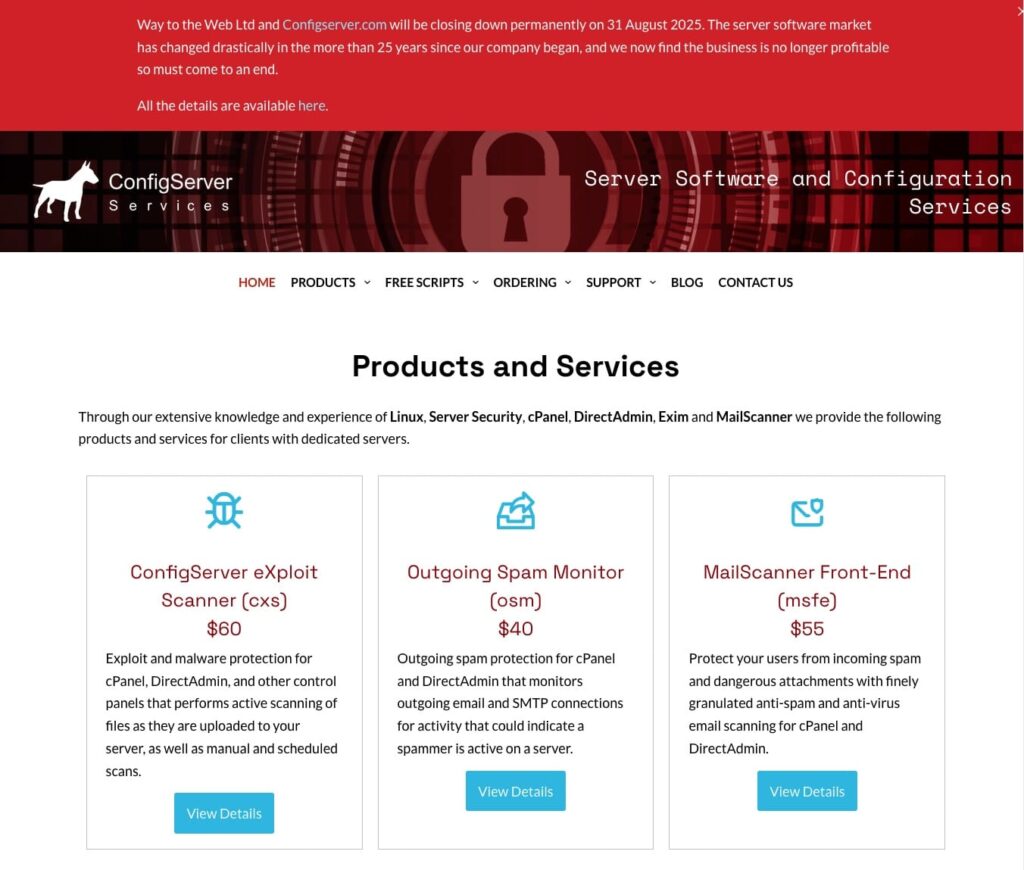

Parmi les outils concernés par cette cessation, on retrouve notamment le ConfigServer Exploit Scanner (CXS), MailScanner Front-End (MSFE), Outgoing Spam Monitor (OSM), ainsi que d’autres modules essentiels tels que CSM, CMQ, CMM, CMC et CSE. Pour les produits payants comme CXS, OSM ou MSFE, leur fonctionnement dépendant de serveurs d’activation qui seront déconnectés, leur utilisation sera impossible après la date limite si aucune mise à jour n’est effectuée avant le 31 août. De plus, leur réinstallation ou le transfert de licences sur d’autres serveurs sera également bloqué.

Concernant les outils gratuits tels que CSF, CSM, CMC et CSE, ceux déjà installés continueront de fonctionner jusqu’à de possibles futures mises à jour ou téléchargements, qui seront impossibles à partir de cette date. La société a annoncé également qu’elle publiera le code source de CSF sous licence GPLv3 sur GitHub, permettant ainsi à la communauté de poursuivre son développement indépendamment.

Les discussions s’intensifient sur des forums spécialisés comme DirectAdmin, où certains utilisateurs envisagent des alternatives telles que UFW, Fail2ban ou la création de dépôts privés pour continuer à utiliser CSF, en conservant les fichiers originaux. Cependant, des limitations existent, notamment la compatibilité de CSF avec des systèmes modernes comme AlmaLinux 10 ou RHEL 10, ce qui accélérera probablement l’adoption de solutions plus actuelles basées sur nftables.

Les experts en sécurité mettent également en garde contre un risque potentiel : si le domaine configserver.com devient inopérant après 2027 et est repris par des acteurs malveillants, les serveurs continuant à consulter certains sous-domaines pourraient être manipulés pour exécuter du code malveillant. Il est conseillé aux administrateurs de modifier le fichier /etc/csf/downloadservers pour rediriger vers un dépôt contrôlé par eux-mêmes, ainsi que de désactiver les mises à jour automatiques de CSF pour éviter tout problème de sécurité futur.