Quand l’automatisation fait défaut et que la documentation est négligée, même les erreurs VPN les plus simples peuvent provoquer des heures d’instabilité réseau. Une récente intervention d’EasyDataHost met en lumière des enseignements précieux pour les responsables IT.

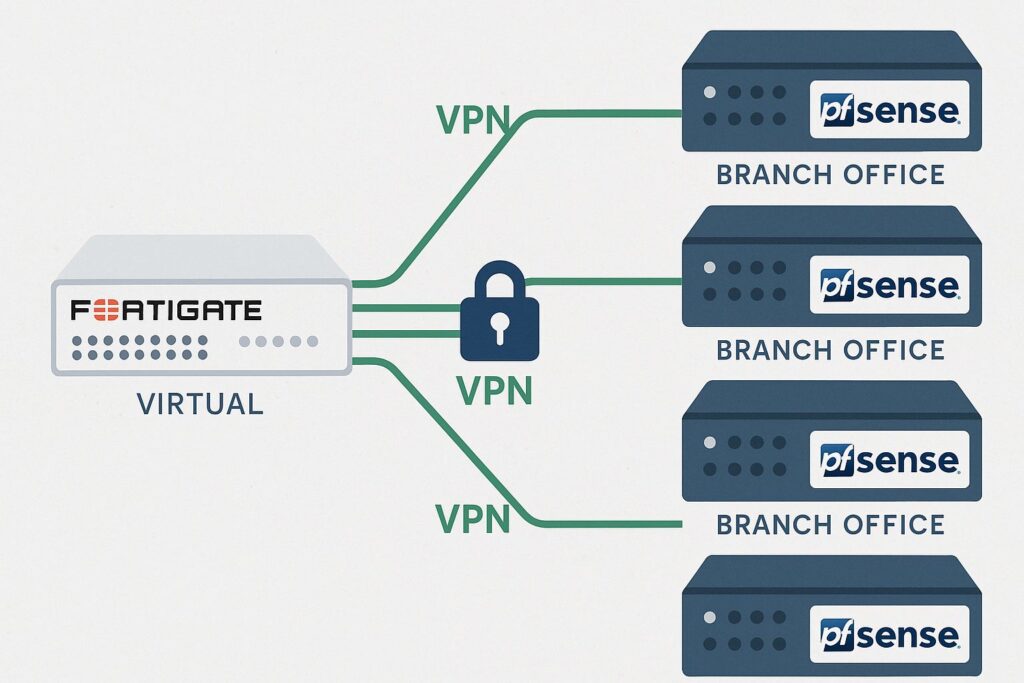

Ce qui devait être une migration d’infrastructure de routine a tourné au chaos opérationnel pour un client d’EasyDataHost (EDH) après la mise en place de 40 tunnels VPN IPsec entre une instance virtuelle de Fortigate et plusieurs pare-feu pfSense/Netgate répartis sur différents sites.

Tout semblait fonctionner au début, mais rapidement les tunnels ont commencé à tomber de façon aléatoire, provoquant une perturbation réseau généralisée. Ce qui a suivi fut un cas d’école de ce qu’il se passe lorsqu’on manque de standardisation, de documentation, et que l’on réagit dans la panique.

Une migration difficile suivie d’un déploiement bâclé

Selon Manuel Ríos Fernández, PDG d’EasyDataHost et expert reconnu en virtualisation et infrastructure, l’incident est survenu juste après une migration de machines virtuelles de 10 heures. Durant ce processus, certains fournisseurs ont limité la bande passante sortante à moins de 10 Mo/s, ralentissant drastiquement les transferts de données et ajoutant une cybersécuritépression supplémentaire.

Une fois l’infrastructure virtuelle migrée, le client a commencé à configurer manuellement des dizaines de tunnels IPsec entre son Fortigate central et les dispositifs en périphérie. Mais les dysfonctionnements sont vite apparus.

Les erreurs identifiées

Les problèmes n’étaient ni matériels ni liés à une attaque. Comme l’a expliqué Ríos dans sa publication LinkedIn, les causes étaient simples :

- Paramètres différents sur les deux extrémités des tunnels ;

- Routages statiques incorrects ou absents ;

- Incohérences entre les phases 1 et 2 de l’échange IPsec ;

- Mélange entre IKEv1 et IKEv2 sans politique claire.

Pire encore, sous la pression, l’équipe cliente a commencé à modifier les paramètres sans stratégie, aggravant encore la situation. L’équipe d’EDH n’a réussi à stabiliser l’ensemble du réseau qu’à 23h00.

Sept bonnes pratiques recommandées

Suite à cet incident, EasyDataHost partage plusieurs recommandations pratiques pour les administrateurs réseau :

- ✅ Standardisez les configurations VPN : créez un modèle unique à appliquer à chaque site. Cela réduit les erreurs humaines.

- 🔁 Assurez la symétrie des paramètres : chiffrement, authentification, durée de vie, taille des clés… doivent être identiques aux deux extrémités.

- 🧭 Vérifiez minutieusement les routes statiques : chaque sous-réseau local et distant doit être correctement déclaré.

- 🔐 Choisissez un seul protocole (IKEv1 ou IKEv2) et utilisez-le uniformément. IKEv2 est généralement recommandé.

- 📜 Documentez tout : tunnels, sous-réseaux, paramètres utilisés, sites connectés.

- 🧪 Testez en laboratoire avant la production : simulez les configurations pour éviter les surprises.

- ⚠️ Surveillez activement le réseau : alertes sur les chutes de tunnel, la perte de trafic ou les anomalies.

Quand les fournisseurs deviennent un frein

Ríos a également pointé du doigt le comportement de certains fournisseurs ayant limité la bande passante durant une opération critique :

« Si votre rôle est de faciliter l’infrastructure, ne bridez pas le client précisément quand il a besoin de toute la capacité. Ce n’est pas seulement une erreur technique, c’est un échec de service. »

Ce type de restriction crée des goulots d’étranglement inutiles et détruit la confiance.

Leçons pour les CTO et responsables IT

Cet épisode rappelle que la fiabilité d’une infrastructure dépend avant tout des processus. Trop d’organisations fonctionnent encore sans documentation claire ni pratiques standardisées, ce qui les rend vulnérables.

Pour les CTO, les points d’attention sont :

- Investir dans la documentation et la standardisation en amont ;

- Auditer régulièrement votre parc VPN ;

- Choisir soigneusement vos fournisseurs ;

- Former vos équipes pour comprendre les impacts de chaque paramètre VPN.

Foire Aux Questions (FAQ)

Pourquoi des tunnels VPN peuvent-ils chuter après une configuration réussie ?

Des écarts minimes entre les paramètres des deux extrémités (durée de vie, chiffrement, routage) peuvent provoquer des coupures. Des problèmes de NAT ou de bande passante instable y contribuent aussi.

Faut-il préférer IKEv2 à IKEv1 ?

En général, oui. IKEv2 est plus moderne et plus stable en environnement mobile/NAT. Mais ce qui compte le plus, c’est la cohérence dans tout le déploiement.

Combien de tunnels VPN peut-on gérer sans outil centralisé ?

Au-delà de 10 à 15 tunnels, la gestion manuelle devient risquée. Il est alors recommandé d’utiliser des plateformes d’orchestration ou des scripts d’automatisation.

Que faire si un fournisseur limite le débit pendant une migration ?

Contacter immédiatement le support. Si aucun compromis n’est possible, utiliser un lien de secours (4G/5G), migrer en dehors des heures de pointe ou changer de prestataire.