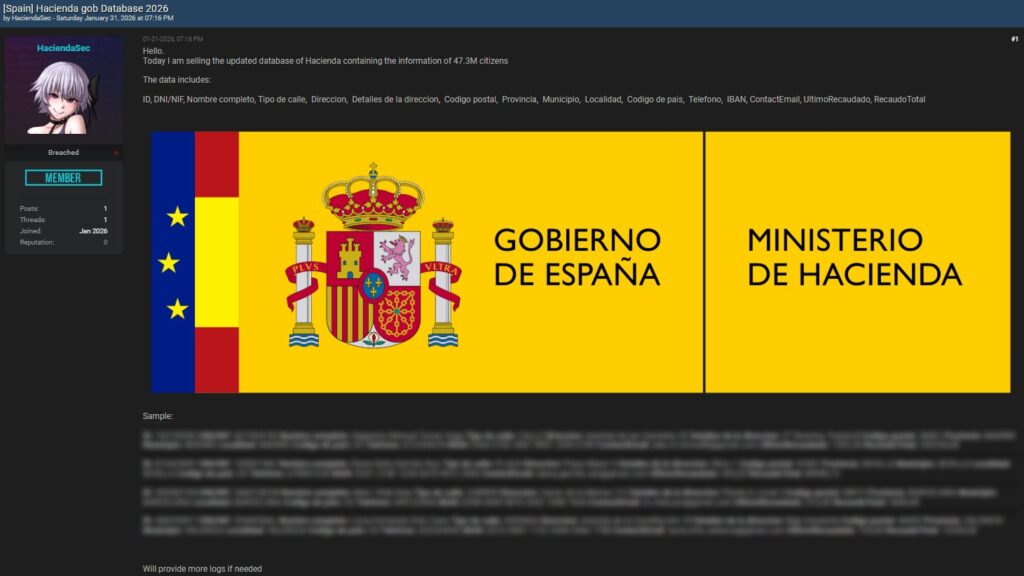

L’Espagne se réveille avec une nouvelle alerte dans le radar de la cybersécurité. Plusieurs publications et comptes spécialisés ont diffusé ces dernières heures l’existence d’un accès non autorisé présumé à des systèmes liés au Ministère des Finances, attribué à un acteur utilisant le pseudonyme « HaciendaSec ». Cette affirmation — toujours en attente de vérification indépendante — affirme qu’une base de données « mise à jour » contenant des informations sur 47,3 millions de citoyens circule ou tente d’être vendue, comprenant des données personnelles, ainsi que, prétendument, des informations financières et fiscales.

Ce qui a été publié et pourquoi c’est important

La source de cette alerte ne provient pas d’un communiqué officiel, mais d’un écho d’une chaîne habituelle dans les incidents majeurs : une revendication sur des forums puis une amplification via les réseaux sociaux et les médias numériques. Dans ce cas, le compte Hackmanac (spécialisé dans la « détection précoce » de risques cybernétiques) a publié un avertissement attribuant à l’acteur la mise en circulation d’une base de données apparemment liée à la population espagnole, avec des champs allant du DNI/NIF aux adresses, courriels, numéros de téléphone et références bancaires telles que l’IBAN, ainsi que des données fiscales.

Si cette information était confirmée, le volume serait exceptionnellement élevé, mais l’impact réel ne se mesure pas uniquement à la quantité de données. En cybersécurité, la combinaison de données (identité + contact + éléments financiers) multiplie les risques, car elle permet de concevoir des fraudes et usurpations avec un niveau de crédibilité bien supérieur à celui d’un phishing générique.

L’élément clé : pour l’instant, aucune confirmation publique de l’incident

Contrairement à d’autres cas où la fuite est rapidement vérifiée par des échantillons ou une notification officielle, ici le scénario demeure plus ambigu. Certaines sources indiquent que le département concerné serait en train d’analyser la véracité du matériel diffusé et qu’à ce jour, aucune indication concluante d’une intrusion n’a été détectée, bien que le dossier fasse l’objet d’une révision.

Ce point est crucial pour éviter deux extrêmes également néfastes : minimiser un incident potentiel sérieux ou prétendre qu’il s’agit d’une fuite massive sans preuves solides. Par ailleurs, l’expérience montre que même lorsqu’une fuite « ne vient pas de l’intérieur », elle peut résulter de tiers (fournisseurs, intermédiaires, gestionnaires, intégrateurs) ou de la réutilisation de données issues de précédentes sources, ce qui complique l’attribution et la réponse.

Ce qui pourrait se produire si les données étaient authentiques

Dans un scénario où la base de données serait authentique ou partiellement authentique, les principaux risques se concentrent autour de quatre axes :

- Usurpation d’identité et fraudes bancaires : avec des données personnelles et bancaires, l’attaquant n’a pas toujours besoin « d’entrer » dans la système bancaire ; il lui suffit parfois de manipuler des processus, d’induire en erreur le support ou de lancer des escroqueries ciblées.

- Phishing très crédible : des courriels ou SMS incluant le nom complet, l’adresse ou des références fiscales augmentent le taux de réussite. L’utilisateur ne distingue plus « un spam » d’une « communication réelle ».

- Extorsion et doxxing : lorsque des données de contact et des informations financières sont disponibles, apparaissent des pressions et menaces, notamment à l’encontre de profils publics ou professionnels.

- Fraude documentaire : création indue de nouveaux comptes, demandes de crédit ou duplicates de documents, selon le niveau de vérification requis par chaque organisme.

Ce que les citoyens et entreprises doivent surveiller dès aujourd’hui

Bien qu’aucune confirmation officielle d’une faille ne soit encore disponible, la recommandation prudente est d’agir comme si de campagnes opportunistes pouvaient surgir (et cela est quasiment certain) : chaque fois qu’une nouvelle de ce type apparaît, de nombreux malfaiteurs l’utilisent comme prétexte pour duper.

Voici des mesures utiles, sans céder à l’alarmisme :

- Se méfier des messages demandant des données fiscales, clés ou codes par email/SMS, même s’ils évoquent l’urgence ou la régularisation.

- Ne pas cliquer sur les liens reçus par canaux non sollicités ; privilégier l’accès manuel via les sites officiels ou l’application habituelle.

- Vérifier ses mouvements bancaires et activer des alertes de transaction si possible.

- Renforcer la sécurité des accès : utiliser des mots de passe uniques et, lorsqu’il est possible, une double authentification (surtout pour l’email, la banque et les services sensibles).

- Pour les entreprises : renforcer les filtres anti-phishing, sensibiliser le personnel et vérifier toute demande « urgente » ou changement de compte émanant de clients.

Le débat de fond : état numérique, exposition massive et confiance

Au-delà du cas précis, cette information souligne encore le problème structurel de l’administration numérique : plus les bases de données sont centralisées et sensibles, plus l’incitation à attaquer est grande — directement ou indirectement — et plus l’impact potentiel l’est également. Cela impose un investissement soutenu en surveillance, segmentation, contrôle des accès, audits et gestion des incidents, en plus d’une communication claire permettant d’informer sans créer la panique.

Pour le moment, l’approche raisonnable repose sur deux questions clés : l’existence réelle d’une fuite et, le cas échéant, son origine (système principal, sous-traitant, fournisseur, réutilisation de bases antérieures, etc.). Jusqu’à ce que ces points soient clarifiés, le citoyen reste dans une zone d’incertitude : celle de devoir se protéger contre un risque encore non officiellement confirmé, mais déjà exploité comme appât par le milieu criminel.

Questions fréquentes

Comment savoir si un email « de Hacienda » est authentique ou une tentative de phishing ?

Le signe le plus fiable est la méthode : si l’email demande des données, clés, codes ou paiements urgents via un lien direct, il faut se méfier. La règle sûre est de ne pas utiliser le lien et d’accéder manuellement via le site officiel ou l’application.

Quels types d’arnaques augmentent généralement après une prétendue fuite massive ?

Les SMS avec liens, les courriels imitant des notifications officielles, et les appels frauduleux de faux agents cherchant à obtenir des données personnelles, bancaires ou codes de vérification, sont en forte augmentation.

Est-il possible que les données vendues soient un mélange de fuites anciennes plutôt qu’un accès direct ?

Oui. Dans de nombreux cas, les acteurs recyclent et « mettent à jour » des bases précédentes en y intégrant des informations issues de diverses sources pour rendre le tout plus attrayant. La vérification technique reste donc essentielle avant de confirmer une fuite.

Quelles mesures sont les plus efficaces pour se protéger contre la usurpation d’identité ?

Activer les alertes bancaires, renforcer ses mots de passe, utiliser la double authentification et faire preuve d’extrême vigilance face aux communications non sollicitées. En cas de suspicion de fraude, il est conseillé de rassembler des preuves et de contacter rapidement l’organisme concerné.