Alertes de sécurité : RVTools utilisé comme vecteur pour le malware

Des acteurs malveillants ont exploité le logiciel gratuit RVTools, très prisé par les administrateurs d’environnements VMware, pour distribuer des malwares à partir de sites frauduleux, y compris à travers un site officiel compromis pendant plusieurs heures.

Un installateur modifié avec malware

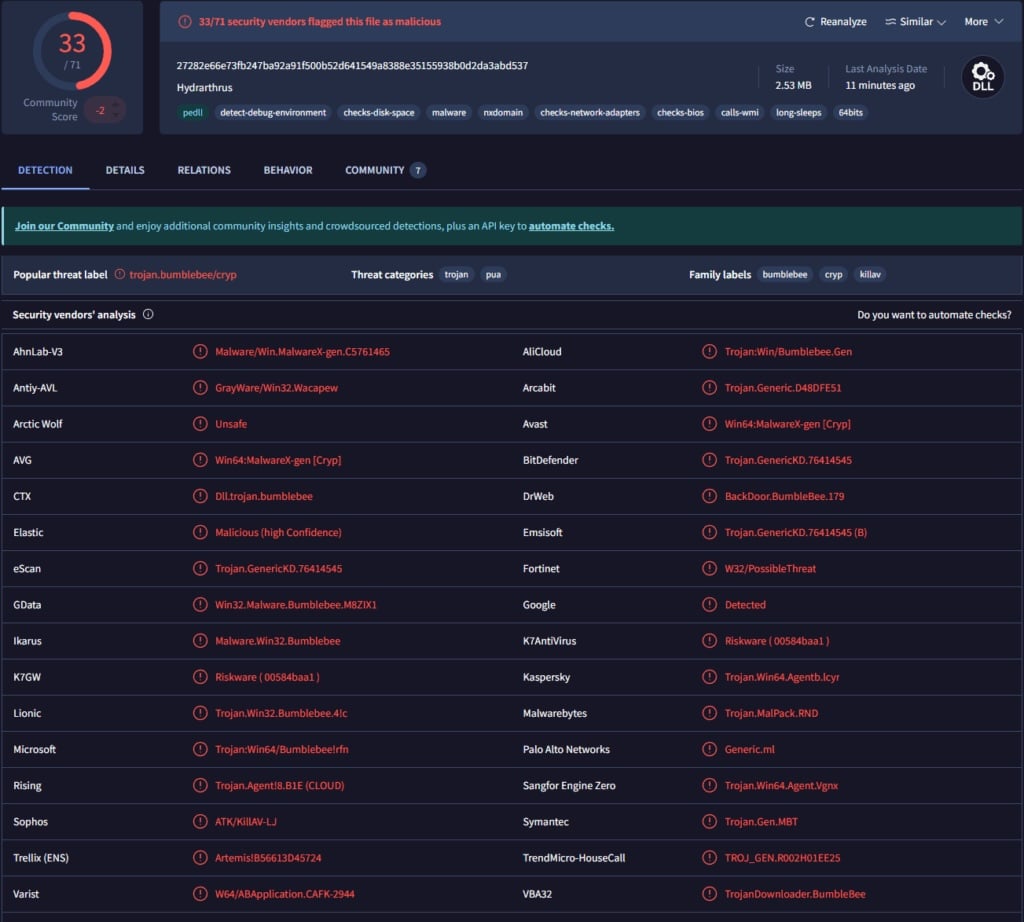

Le 13 mai 2025, Aidan Leon, un chercheur en sécurité, a émis une alerte après qu’un collaborateur ait tenté d’installer RVTools depuis le site officiel, mais a découvert qu’un fichier malveillant, appelé version.dll, était inclus. Ce fichier s’est avéré être un loader de malware Bumblebee, souvent utilisé pour déployer des ransomwares et des outils de post-exploitation.

Selon l’analyse, l’installateur infecté a été mis en ligne sur le site officiel Robware.net le 12 mai entre 8h00 et 11h00 et restait accessible jusqu’au mardi après-midi. Le lendemain, le fichier est devenu plus volumineux que la version légitime et possédait un hash différent. À 15h00 le mardi, le fichier malveillant a été remplacé par une version saine, prodiguant cependant une protection temporaire avant que le site ne subisse à nouveau des interruptions.

Réponse de Dell : absence de compromis confirmé, mais des attaques ciblées

Dell Technologies, responsable actuel du logiciel, a nié que ses domaines aient été compromis. Dans une déclaration, la société a affirmé que « nos sites Robware.net et RVTools.com ont été la cible d’attaques par déni de service (DOS) et ont été désactivés à titre préventif ». Ils ont également confirmé l’existence de multiples sites frauduleux imitant les portails officiels pour distribuer du malware.

Actuellement, les deux sites restent hors ligne, rendant l’accès sécurisé à cet outil critique pour les administrateurs de systèmes de plus en plus difficile. La confusion est exacerbée par la présence de domaines frauduleux comme rvtools[.]org, qui apparaissent en tête des résultats de recherche sur Google, sans être des annonces sponsorisées.

Dommages potentiels et objectifs de l’attaque

Le malware distribué est conçu pour voler :

- Des identifiants et mots de passe

- Des données stockées dans les navigateurs

- Des portefeuilles de cryptomonnaies

- Des fichiers sensibles sur le système

Le fichier infecté est souvent proposé sous forme compressée (.ZIP), et lorsqu’il est exécuté, il installe RVTools avec le malware, sans que l’utilisateur ne détecte d’anomalies. Ce type d’attaque, qui s’appuie sur l’ingénierie sociale et la manipulation des résultats de recherche, est particulièrement dangereux dans des environnements professionnels, où les dommages peuvent se propager rapidement.

Recommandations pour éviter les compromissions

Pour contrer ces risques :

- ✅ Téléchargez uniquement depuis des sources vérifiées : Même si le site officiel a été compromis, c’est toujours la référence principale. Évitez les sites autres que rvtools.com ou robware.net.

- ✅ Vérifiez l’intégrité du fichier : Comparez le hash de votre téléchargement avec celui publié sur des dépôts fiables comme VirusTotal.

- ✅ Évitez les résultats sponsorisés et les domaines suspects dans les moteurs de recherche.

- ✅ Gardez toujours votre antivirus activé et votre système d’exploitation à jour.

Conclusion

Cet incident met en lumière un problème croissant dans la chaîne de confiance numérique : même des outils établis peuvent être utilisés comme vecteurs d’attaque. Dans des environnements critiques comme la gestion des infrastructures virtualisées, vérifier l’authenticité du logiciel et disposer de mesures de sécurité robustes n’est pas une option, mais une nécessité.

RVTools demeure un outil précieux, mais jusqu’à ce que ses sites officiels soient stabilisés, une grande prudence est recommandée avant toute installation.