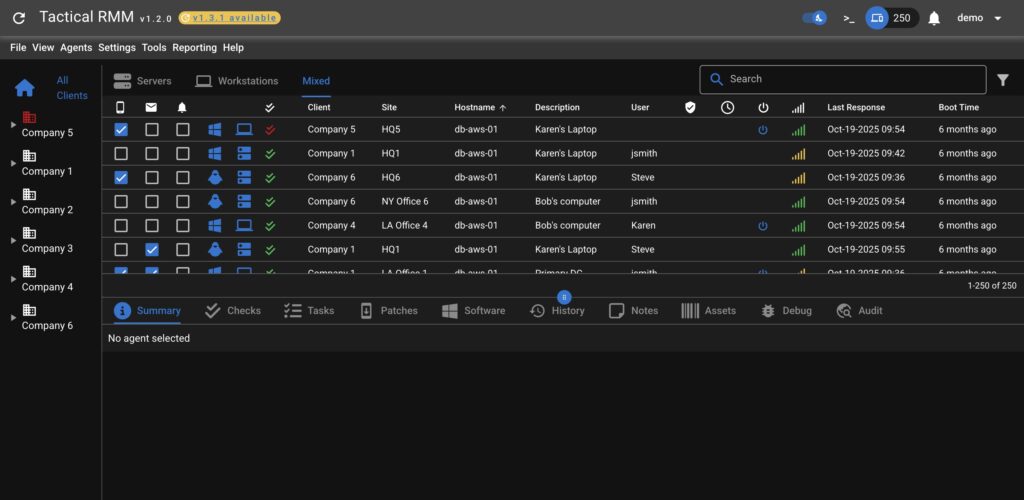

Si eres responsable de soporte y mantenimiento de sistemas, sabes lo molesto que resulta depender de la famosa «navaja suiza» compuesta por 6 herramientas distintas y tres suscripciones por puesto: remoto, inventario, parches, scripts, alertas… Tactical RMM es la alternativa open source que te ofrece todo en una sola consola, en tu propio servidor y sin pagar por endpoint. No es humo: en menos de 2 horas lo tienes en marcha, emites tus agentes, y comienzas a monitorizar, parchear, acceder remotamente y automatizar con tu propio RMM.

Este artículo no es un anuncio, sino un playbook paso a paso con arquitectura, requisitos, despliegue, seguridad, «gotchas» y cómo pasar de AnyDesk (o similar) a un control remoto integrado con procesos limpios y seguros.

¿Qué es exactamente Tactical RMM?

Es un RMM (Remote Monitoring & Management) que integra:

- Backend/Panorama: Django (API) + Vue (interfaz de usuario)

- Agente (Windows/Linux/Mac): programado en Go

- Acceso remoto: integración nativa con MeshCentral (similar a TeamViewer, shell en tiempo real, gestión de archivos)

- Sistemas de mensajería/canales: NATS

- Base de datos: PostgreSQL + Redis

¿Qué ofrece en la práctica?

- Monitorización de CPU, RAM, disco, servicios, eventos y alertas (correo, SMS, webhooks)

- Scripts en diversos lenguajes (Batch, PowerShell, Python, NuShell, Deno), ejecutados bajo demanda o en horarios programados

- Parches centralizados para Windows con políticas y ventanas de mantenimiento

- Inventario de hardware/software

- Acceso remoto en tiempo real (escritorio, shell, archivos)

- Implementación de Chocolatey para despliegue de software

Sistemas soportados por los agentes

- Windows 7, 8.1, 10, 11 y Server 2008R2 hasta 2025

- Linux con systemd (Debian/Ubuntu, CentOS/Alma/Rocky, Synology 7, FreePBX, etc.)

- macOS (Intel y Apple Silicon) — agente y funciones adicionales disponibles mediante patrocinio del proyecto

Arquitectura mínima y por qué usar dos DNS

- VM Ubuntu 22.04 LTS (recomendado): 4 vCPU, 8 GB RAM, 80–120 GB de disco

- Docker + Docker Compose: despliegue todo en contenedores (RMM, API, NATS, Redis, Postgres, MeshCentral, proxy TLS)

- Dos DNS:

rmm.tudominio→ Panel/UIapi.tudominio→ API/Agentes (separando superficies de ataque; facilita integración con WAF/CDN si se desea)- TLS: Let’s Encrypt (Caddy/Traefik/nginx) para HTTPS en ambos FQDN

Puertos típicos: 80/443 (proxy), 4222 (NATS, interno), 5432 (Postgres, interno), 6379 (Redis, interno), 443/4430–… (MeshCentral). Solo expón 80/443.

Despliegue en 90–120 minutos

Preparativos: crea registros DNS A

rmm.tudominioyapi.tudominioapuntando a la IP de tu VM. Abre 80/443 y 22. Activa UFW y SSH por clave (sin contraseña).

- Instala dependencias básicas

sudo apt update && sudo apt -y upgrade

sudo apt -y install git curl jq ufw

curl -fsSL https://get.docker.com | sh

sudo usermod -aG docker $USER

DOCKER_CONFIG=${DOCKER_CONFIG:-$HOME/.docker}

mkdir -p $DOCKER_CONFIG/cli-plugins

curl -SL https://github.com/docker/compose/releases/latest/download/docker-compose-linux-x86_64 -o $DOCKER_CONFIG/cli-plugins/docker-compose

chmod +x $DOCKER_CONFIG/cli-plugins/docker-compose

- Clona el repositorio y la plantilla de compose: sigue la documentación oficial (enlace del proyecto) para obtener el

docker-compose.ymlque orquesta tactical, meshcentral, postgres, redis, NATS y proxy TLS. - Configura las variables (

.env)

RMM_FQDN=rmm.tudominio

API_FQDN=api.tudominio

TZ=Europe/Madrid

DB_PASS=una-contraseña-larga-y-segura

REDIS_PASS=otra-contraseña-fuerte

NATS_PASS=otra-más

LETSENCRYPT_EMAIL=admin@tudominio

- Arranca los servicios

docker compose pull

docker compose up -d

docker compose logs -f --tail=100

- Finaliza el proceso de bootstrap

- Accede a

https://rmm.tudominioy crea el usuario admin - Verifica que

https://api.tudominio/api/responde correctamente (código 200 y en formato JSON) - En el panel configura:

- Notificaciones (correo SMTP, SMS si aplica, webhooks)

- Integración con MeshCentral (URL, clave)

- Políticas por defecto (parcheo, checks, alertas)

- Certificados (Let’s Encrypt activos)

- Genera los agentes

- En Agentes → Builds, selecciona cliente Windows (o Linux/Mac si hay patrocinio)

- Define organización/sitio/policy, firma y descarga el MSI/EXE

- Despliegue masivo: GPO con MSI silencioso o Intune/SCCM; en Linux, usa

.debo scripts systemd

En 2 horas deberías tener los primeros endpoints online con métricas, inventario y capacidad remota funcional.

Seguridad ante todo (tu RMM es un objetivo valioso)

- TLS obligatorio, con renovación automática vía Let’s Encrypt

- Usuarios: habilita 2FA para administrators, asigna roles con privilegios mínimos necesarios

- API: expón solo

api.tudominio; implementa rate limiting en el proxy - MeshCentral: activa 2FA, certificados y gestión de sesiones; evita puertos abiertos innecesarios

- Backups:

- PostgreSQL: respaldo diario con

pg_dump(retener 7-14 días) en S3 o Backblaze - Redis: persistencia RDB y snapshots, copias del

.rdb - Configs y Agentes: guardar carpeta de estados y archivos

docker-compose.ymlen repositorio privado

- PostgreSQL: respaldo diario con

- Actualizaciones: programa mensual y primero en entorno de staging, con los cambios bien documentados

- Auditoría: activa logging de accesos y cambios de política, envía logs a Syslog/ELK/Graylog

Onboarding: de cero a un RMM útil en una tarde

- Configura la estructura: crea Organizaciones y Sitios para clientes y oficinas

- Define políticas base:

- Monitoreo: CPU >85% en 5 min, RAM >85%, disco <15%, SMART, servicios críticos, EventIDs

- Parches: ventanas de actualización los martes, ventana nocturna, escalonar reinicios

- Antivirus: estado de Defender o antivirus corporativo

- Backups: agente y estado, si usas soluciones externas

- Scripts: biblioteca con tareas como:

- Limpieza de %TEMP%, cache WinSxS, registros rotados

- Reset de cola de Windows Update, Dism /RestoreHealth y sfc /scannow

- Instalar software usando Chocolatey (7-Zip, VLC, Office runtime, etc.)

- Alertas: definir canales (email, Slack/Teams, webhooks) según severidad y horario

- Acceso remoto: probar escritorio, shell y archivos en 2-3 equipos piloto

- Inventario: etiquetar equipos por rol y ubicación para segmentar políticas

- Automatización: tareas programadas, por ejemplo, reboot suave mensual fuera de horario

- Fase 1 (convivencia): mantener AnyDesk o TeamViewer como «plan B» en el piloto

- Fase 2: validar MeshCentral (latencia, compatibilidad GPU/video, UAC) y shell en equipos reales

- Fase 3: retirar AnyDesk de plantillas, dejando un script para desinstalar legacy a demanda

- Beneficios: un único agente, sin cuotas por endpoint, sesiones auditadas y acceso bajo tu dominio

- Infraestructura: un VPS decente (4 vCPU/8 GB) cuesta aproximadamente 10–25 €/mes; en local, casi sin coste si reciclas hardware

- Licencias: 0 € por endpoint

- Patrocinio (opcional, recomendable): permite agentes Mac/Linux, SSO, informes avanzados, firmas de código y apoya la sostenibilidad del proyecto

- Límites: es single-node, para alta disponibilidad hay que montar réplicas (Postgres, Redis) y ajustar parámetros. Para MSP medianos puede valer; para cientos o miles, planifica escalado vertical y optimizaciones (NATS, workers, Postgres)

- Snapshots semanales y backups diarios de PostgreSQL y Redis en remoto

- Pruebas de restauración: montar VM limpia, importar backups, reemitir certificados

- Actualizaciones: gestionar versiones con tags, mantener changelog interno

- Monitorización: vigila la salud de la VM (Prometheus, Netdata) y los certificados (caducidad)

- Gestiona cuentas: desactivar accesos de técnicos que ya no requieren permisos

- Contraseñas: guardarlas en Vault

- WAF/CDN: opcional delante del API (Cloudflare o similar), con reglas básicas

- Rate limiting y Fail2Ban: implementa en nginx

- Retención de logs y alertas: para cumplir con RGPD

- Pruebas trimestrales: acceso remoto desde red externa para verificar seguridad

- Correo: configura correctamente SPF/DKIM/DMARC, si no, los avisos acabarán en spam

- GPO: firma MSI si el entorno lo requiere; usa flags /qn y Transforms para tokens o tenants

- Proxies corporativos: asegura las salidas hacia

api.tudominio:443 - UAC: configura MeshCentral para elevar correctamente (pide consentimiento)

- Let’s Encrypt: evita los límites si rehaces mucho; considera usar wildcard con DNS-01 si te conviene

- Windows 7 / 2008R2: necesitan .NET y TLS modernizado. Prueba antes de despliegues en masa.

- Mañana: despliegue en VM, configuración TLS, políticas básicas, 5 agentes pilotos

- Tarde: configuración de checks y alertas, script inventario, MeshCentral testado, parcheo automático programado

- Día 2: despliegue masivo vía GPO, retirada progresiva de AnyDesk, y soporte basado en playbook: “1) remoto, 2) script, 3) parche/reboot, 4) escalar”

¿Y qué pasa con AnyDesk? Cómo migrar sin dramas

Costes y límites (con honestidad)

Mantenimiento y recuperación en 10 puntos

« Gotchas » que ahorran tu tiempo

¿Te gustaría usarlo? Caso real en 1 día

Resultado: un RMM puesto bajo tu dominio, sin cuotas, con control total sobre datos y procesos.

Preguntas frecuentes

¿Puedo empezar sin tener un dominio propio?

Sí, pero no es recomendable. Compra un dominio barato y usa rmm. / api. para TLS y agentes. Mejor organización y seguridad.

¿Cuántos endpoints puede soportar una VM con 4 vCPU y 8 GB?

Depende de los checks y la configuración, pero pueden ser centenares con ajustes razonables. Si superas 1,000, considera ampliar CPU y RAM, optimizar Postgres y NATS.

¿Qué sucede si se cae la VM?

Sin HA, hay parada. La clave: snapshots, backups y procedimientos de restauración ya ensayados. Puedes mover rápidamente la pila a otra VM si estás preparado, en menos de 1 hora.

¿Sustituye completamente a AnyDesk o TeamViewer?

Para muchos escenarios, sí, usando MeshCentral integrado para escritorio, shell y archivos. Mantén tu herramienta anterior como plan B durante la transición.

¿Es seguro exponer la API a Internet?

Sí, siempre que apliques TLS, 2FA, rate-limiting, roles mínimos, WAF y mantengas los agentes y panel actualizados, y no expongas puertos internos como Redis, Postgres o NATS.

En resumen: Tactical RMM te permite montar tu propio sistema de gestión remota con monitorización, scripts, parcheo y acceso remoto en una sola tarde, sin cuotas por puesto y con propios datos. Si AnyDesk o TeamViewer eran tu piedra angular, aquí tienes la solución completa. ¿Lo mejor? Cuando decidas cambiar, el servidor y tu código son 100% tuyos y bajo tu control.

Le milliard de dollars exigé par l’IA : comment sont financés les nouveaux centres de données